VPN ゲートウェイとは、Azure上のネットワーク(VNet)と他のネットワーク(主にオンプレミス)をVPN(IPsec)で安全に接続するためのサービスです。

VPN Gatewayの作成には、専用サブネット[GatewaySubnet](/27以上)を作成する必要があります。また、このサブネットでは、NSGの設置はサポートされていません。

オンプレミス ~ VPN ゲートウェイの接続パターンは下記を御覧ください。

全体の流れ

Step1:「仮想ネットワーク」の作成

Step2:「仮想ネットワーク ゲートウェイ」の作成

Step3:「ローカルネットワーク ゲートウェイ」の作成

Step4:「接続」の作成

Step1:「仮想ネットワーク」の作成

前回記事を参照下さい。

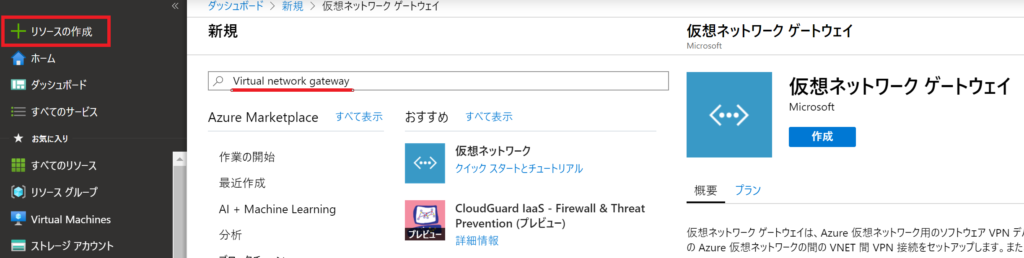

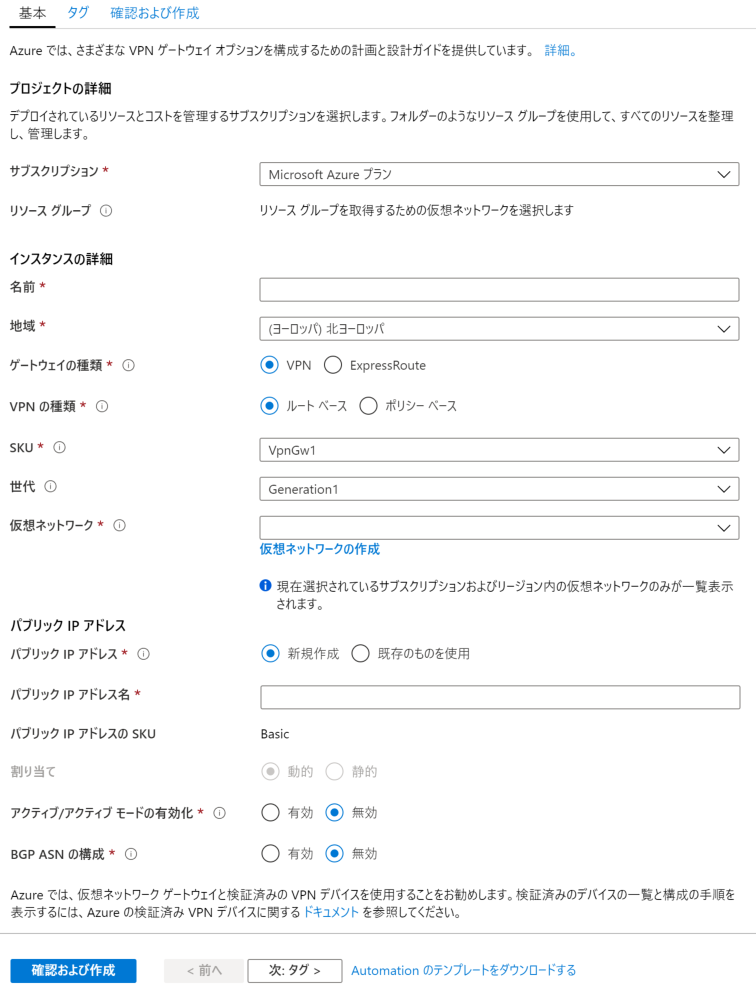

Step2:「仮想ネットワーク ゲートウェイ」の作成

[+リソースの作成]ー[検索:Virtual network gateway]ー[作成]を選択

名前:表示名

地域:デプロイするAzureのリージョン

ゲートウェイの種類:VPN(IPsec) / ExpressRoute(専用線)

VPNの種類:

ールートベース:IKEv2接続

ーポリシーベース:IKEv1接続 ※Basicのみ

SKU ※A/A構成の場合、BGPが必要。作成後の世代変更は不可

[Generation1]

ーBasic:100Mbps / S2S:10 / P2S:128:0 / 99.9% BGP未対応

ーVpnGw1/AZ:650Mbps / S2S:30 / P2S:250 / 99.95% / AZ:99.99%

ーVpnGw2/AZ:1GMbps / S2S:30 / P2S:500 / 99.95% / AZ:99.99%

ーVpnGw3/AZ:1.25Gbps / S2S:30 / P2S:1000 / 99.95% / AZ:99.99%

[Generation2]

ーVpnGw2/AZ:1.25GMbps / S2S:30 / P2S:500 / 99.95% / AZ:99.99%

ーVpnGw3/AZ:2.25Gbps / S2S:30 / P2S:1000 / 99.95% / AZ:99.99%

ーVpnGw4/AZ:5Gbps / S2S:100 / P2S:5000 / 99.95% / AZ:99.99%

ーVpnGw5/AZ:10Gbps / S2S:100 / P2S:10000 / 99.95% / AZ:99.99%

仮想ネットワーク:Azure側のネットワークを指定

※[GatewaySubnet]が含まれていない場合、ここで作成できます。

パブリックIPアドレス:Azure側のグローバルIP(動的のみ)

アクティブ/アクティブモードの有効化: ※作成後変更可能

BGP ASNの構成: ※作成後変更可能

カスタムのAzure APIPA BGP IP アドレス:169.254.21.*/169.254.22.* が利用可能

※作成後にBGPを有効化した場合は[GatewaySubnet]の末尾IPが指定されている。変更不可

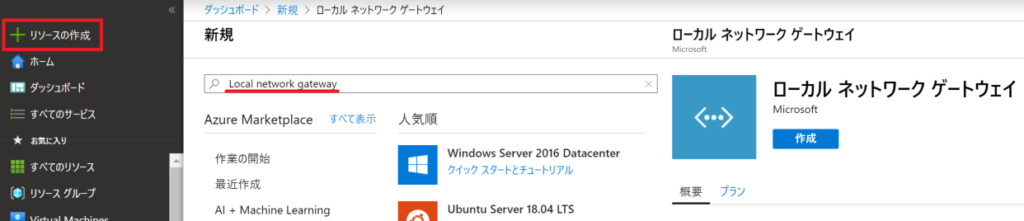

Step3:「ローカル ネットワーク ゲートウェイ」の作成

[+リソースの作成]ー[検索:Local network gateway]ー[作成]を選択

サブスクリプション:Azureサービスの提供範囲

リソースグループ:グループ名(複数のリソースをグループ化する機能)

地域:デプロイするAzureのリージョン

名前:表示名

エンドポイント:IPアドレス/FQDN

IP アドレス:オンプレ側のグローバルIPアドレス

アドレス空間:オンプレ側のIPアドレス範囲 ※BGP学習の場合は空欄

BGP設定の構成

自律システム番号(ASN):オンプレ側のAS番号を指定

※Private AS番号:64512~65514,65521~65534 ※予約済みを避けて選択すると良い

BGPピアのIPアドレス:オンプレ側のBGPピアIPアドレス

[Azure予定済み]

パブリックASN: 8075、8076、12076

プライベートASN: 65515、65517、65518、65519、65520

[IANA予約済み]

23456、64496~64511、65535~65551、429496729

Step4:「接続」の作成

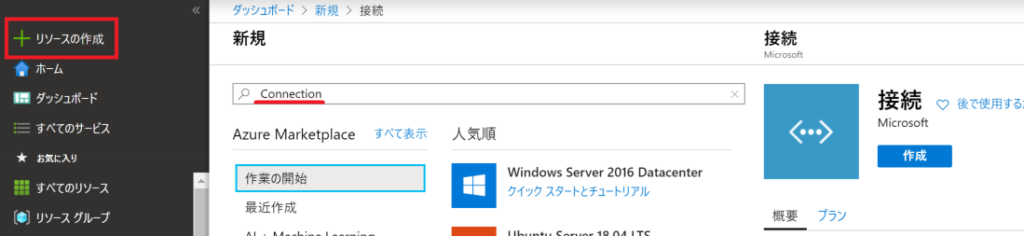

[+リソースの作成]ー[検索:Connection]ー[作成]を選択

サブスクリプション:Azureサービスの提供範囲

リソースグループ:グループ名(複数のリソースを1つにグループ化する機能)

接続の種類:

-VNet 対 VNet

-サイト 対 サイト(IPsec)

-ExpressRoute

名前:表示名

地域:デプロイするAzureのリージョン

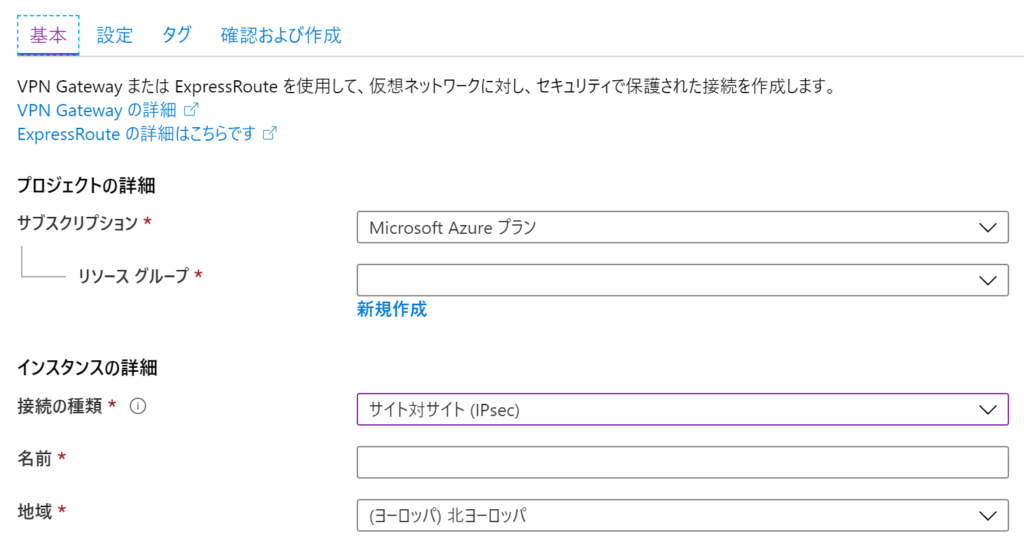

仮想ネットワーク ゲートウェイ:事前に作成したものを選択

ローカル ネットワーク ゲートウェイ:事前に作成したものを選択

共有キー(PSK):IPsec用の暗号キー

IKEプロトコル: ※IKEv2を選択

AzureプライベートIPアドレスを使用する:

BGPを有効にする:

カスタムBGPアドレスを使用する:

IPsecおよびIKEポリシー:※カスタムを選択すると暗号化方式を指定できる

ーIKEフェーズ1:

ーIKEフェーズ2:

ーIPsec SA の有効期間(KB):1024~2147483647KB

ーIPsec SA の有効期間(秒):300~172799秒

DPDタイムアウト(秒):9~3600秒

接続モード:Azure/オンプレルータのどちらからVPN接続を開始するか指定

ーDefault:どちらのルータからでもVPN接続を開始できます。

ーInitiatorOnly:Azure VPN GatewayからのみVPN接続を開始できます。

ーResponderOnly:オンプレルータからのみVPN接続を開始できます。

NAT規則の関連付け:詳細はコチラ「Azure VPN Gateway で NAT を試す!」

お疲れ様です。ここまでで、Azure側での設定は終了です。

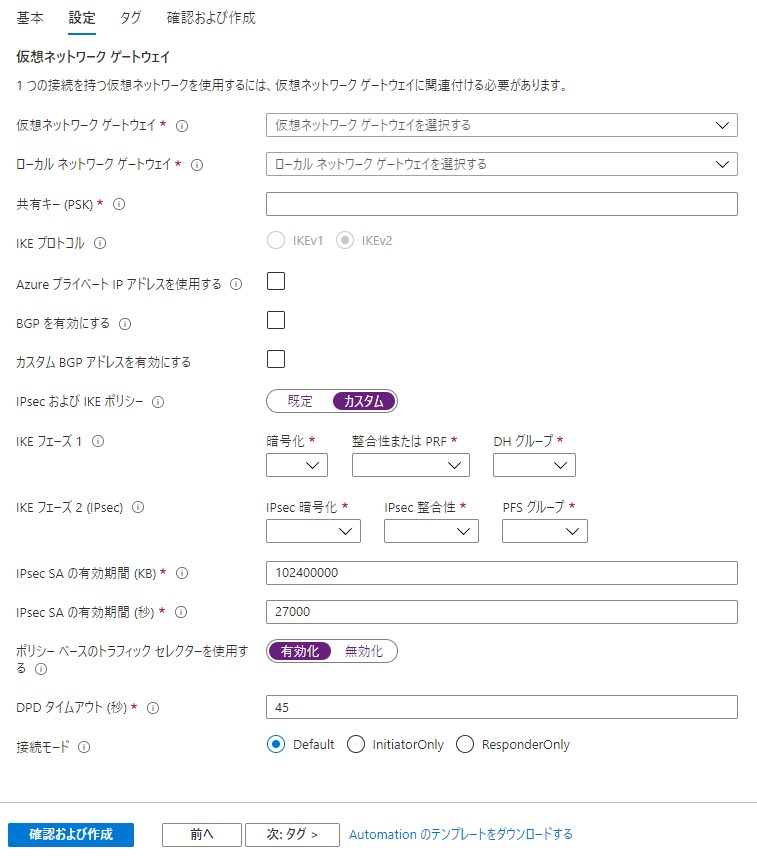

確認してみましょう!

次はオンプレ側のNW機器での設定が必要となります。無事に接続ができると、「接続済み」と表示されます。

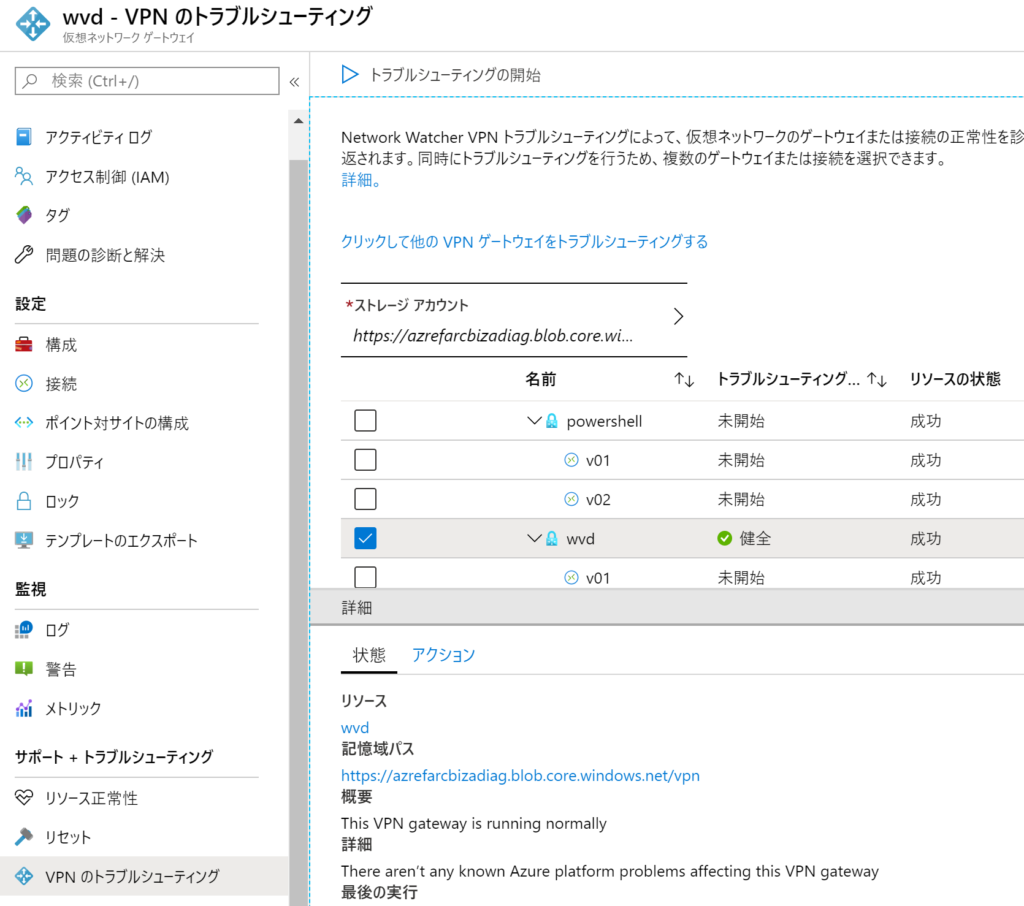

VPN接続が上手くできない時は、こちらをお試しください。

![VPNゲートウェイの作成 [ポイント対サイト(P2S)] ~PowerShell編~](https://www.cloudou.net/wp-content/uploads/2005/01/VPN-Gateway.png)

![VPNゲートウェイの作成 [ポイント対サイト(P2S)] ~ARM編~](https://www.cloudou.net/wp-content/uploads/2019/04/vpn008-100x100.png)

![VPNゲートウェイの作成 [VNet対VNet (V2V)]](https://www.cloudou.net/wp-content/uploads/2016/10/vnet007-1.jpg)