Azure Virtual WANの大きな特徴は、対応しているNW機器に対して、VPN設定を自動で投入できる点にあります。今回は、その自動設定の流れを見ていきたいと思います。

※今回、Citrix SD-WANで試していますが、他機器でも同様の流れと思われます。

さっそくですが、これが正解!!

VPN自動設定の流れ

Step1:SD-WAN CenterからMCNのコンフィグを取得

Step2:SD-WAN CenterからVirtual WANの情報を取得

Step3:SD-WAN ClientとVirtual WAN(ハブ)との紐付けを設定

Step4:SD-WAN CenterからSD-WAN Clientの情報をAzureに送信し、サイトを作成

Step5:Azureにてストレージアカウントが作成される

Step6:Azureにて”ハブの関連付け”を行う

Step7:ストレージアカウント内に”configdata“が作成される

Step8:SD-WAN Centerが“configdata”を取得し、MCNにわたす

Step9:MCNにてIPSecの設定情報を生成し、Clientへわたす

Step10:VPN完了

先ずは、こちらをご覧頂き、設定の手順をご確認下さい。

「Azure Virtual WAN へ自動デプロイ! Citrix SD-WAN Centerを試す!」

こちらの手順で、ユーザーが操作したのは、Step1,2,3,6 になります。

残りの手順で Step5,7 に関しては、Azure Portalで確認する事ができるので見てみましょう!

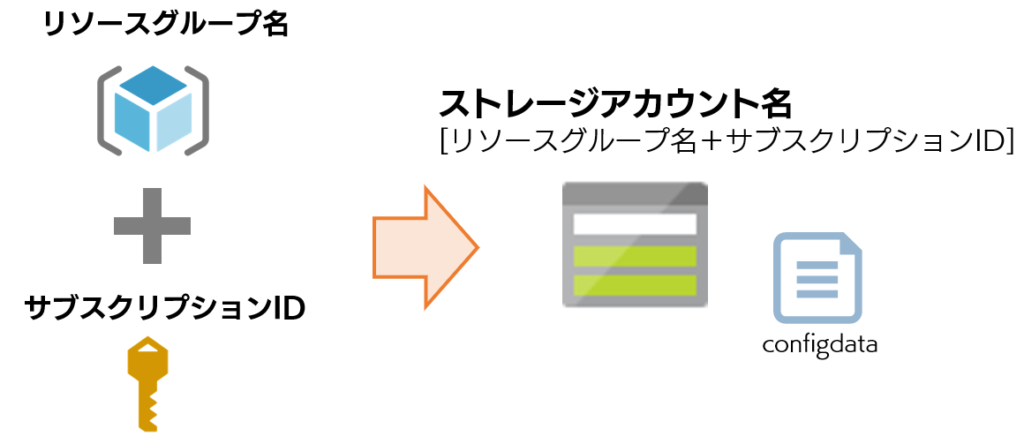

Step5:Azureにてストレージアカウントが作成される

ストレージアカウントが自動で作成されるのですが、問題がありました。

ストレージアカウントを作成するには、ストレージアカウント名が必要です。

ストレージアカウント名の規則は[英小文字、数字、3~24文字]となっています。

対して、リソースグループ名の規則は、[英大小文字、数字、アンダースコア、ハイフン、ピリオド、2バイト文字]と規則が違います。

ストレージアカウント名で禁止されている文字をリソースグループ名に使用していた場合は、ストレージアカウントが作成できず、VPN自動設定はここで止まります。

今では、改善されており、リソースグループ名に大文字が含まれていた場合は、小文字に変換され、禁止文字は削除されるようになりました。

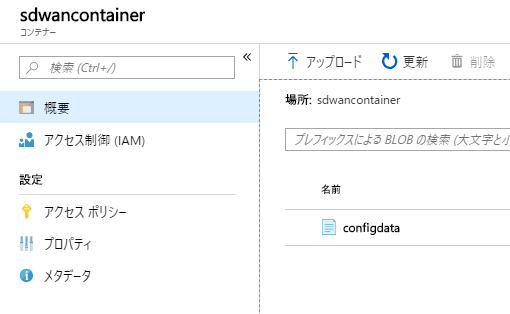

Step7:ストレージアカウント内に”configdata“が作成される

ストレージアカウント内に作成される”configdata”こそが、NW機器に設定される内容です。

“configdata”の中身

[

{“configurationVersion”:{“LastUpdatedTime”:”2018-11-04T09:09:56.9466386Z”,

“Version”:”cdc8e915-6660-42f4-90de-265783dff971″},

“vpnSiteConfiguration”:{“Name”:”Client01″,

“IPAddress”:”52.175.201.19″},

“vpnSiteConnections”:[{“hubConfiguration”:{“AddressSpace“:”10.200.0.0/24”,

“Region”:”Japan East”,

“ConnectedSubnets“:[“10.100.0.0/16”]},

“gatewayConfiguration”:{“IpAddresses”:{“Instance0“:”40.81.221.226”,

“Instance1“:”40.81.220.88”}},

“connectionConfiguration”:{“IsBgpEnabled”:false,”PSK“:“xxxxxxxxx”,

“IPsecParameters”:{“SADataSizeInKilobytes”:102400000,

“SALifeTimeInSeconds“:3600}}}]}

]

※”AddressSpace””ConnectedSubnets”を元に、ルーティングが追加される。

※”Instance0″”Instance1″は、Azure Virtual WANのGatewayIP(A/A)

残りの手順や全体の流れに関しては、Citrix Centerの”Debug Log”から確認を行いました。