AzureAD Join 構成のSSO(シングルサインオン)環境において、追加でパスワードレス認証が出来るようになったので、試してみたいと思います。パスワードレス認証とは、パスワードでは無く、代わりに「生体認証」や「PIN」を利用する認証方法となります。

AVDでの設定は簡単で、ホストプールのRDPプロパティに追記するのみです。

※ADFS、WAP、ADCSなどは不要です。

※FIDO(Fast IDentity Online) ふぁいど:パスワードレス認証のオープンな規格

どの部分がパスワードレス認証になるのか見てみましょう!

【手元PCがAD参加の場合】

①手元のPCへのサインイン=パスワードレス認証

②AVDクライアントソフトでのサインイン=AzureADアカウントを入力

③セッションホストへのサインイン=※入力不要

④Microsoft365へのサインイン=※入力不要

【手元PCがAzureAD参加の場合】

①手元のPCへのサインイン=パスワードレス認証

②AVDクライアントソフトでのサインイン=※入力不要

③セッションホストへのサインイン=※入力不要

④Microsoft365へのサインイン=※入力不要

[利用のための諸条件]

・AzureAD Join 構成

・対応セッションホスト ※Single-Session、Multi-session 利用可能

ーWindows 11 (KB5017383)

ーWindows 10 20H2以降 (KB5017380)

ーWindows Server 2022 (KB5017381)

・Windows版/MacOS版クライアントアプリ、ブラウザ接続

※手元PCは、ドメインに参加していなくてもよい

・利用アカウントが[DomainAdmin][クラウドID]の場合、初回のみパスワード入力が必要

全体の流れ

Step1:条件付きアクセスの作成

Step2:セキュリティキーの登録

Step3:AzureADにて[FIDO2]の有効化

Step4:ホストプールにてRDPプロパティの設定

※事前に実施「AVDのAzureAD Join構成で SSO を試す!」

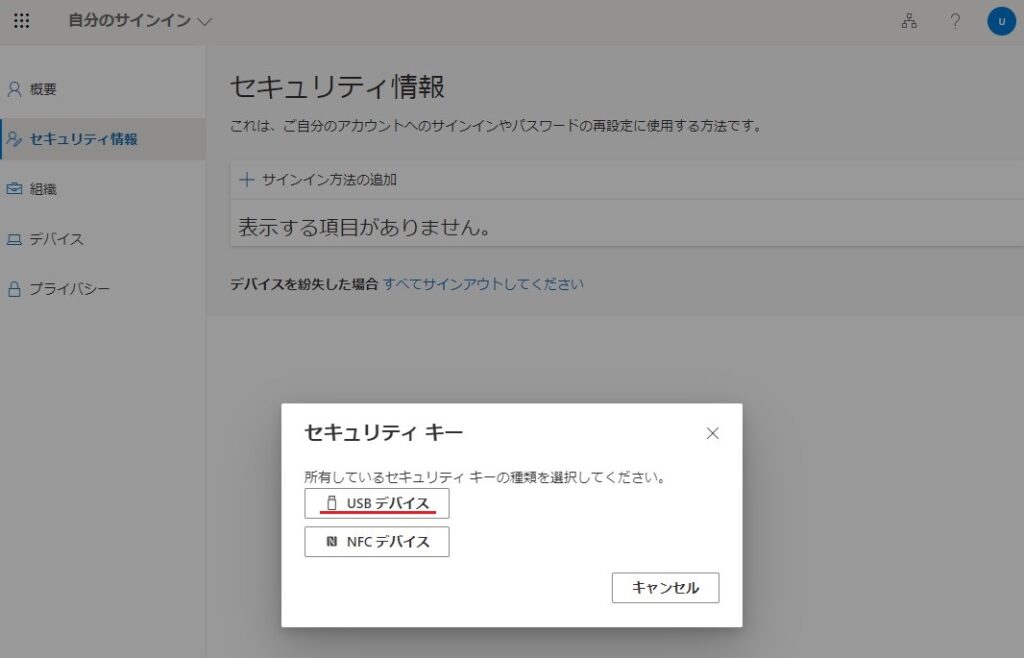

今回はセキュリティキーとして「YubiKey 5 NFC」を使用します。

Step1:条件付きアクセスの作成

パスワードレス認証には、条件付きアクセスが必要となります。また、ユーザーアカウントにセキュリティキーを登録する際にも必要となります。

「AVD のための AzureAD 条件付きアクセス と ハイブリッドAzureAD参加」

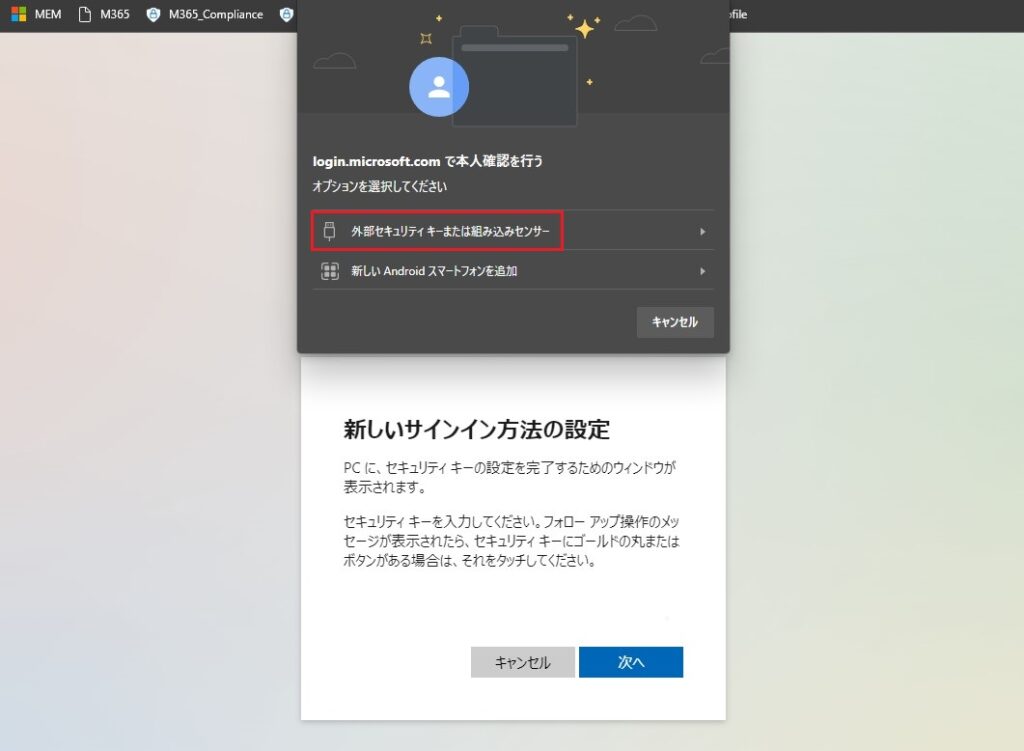

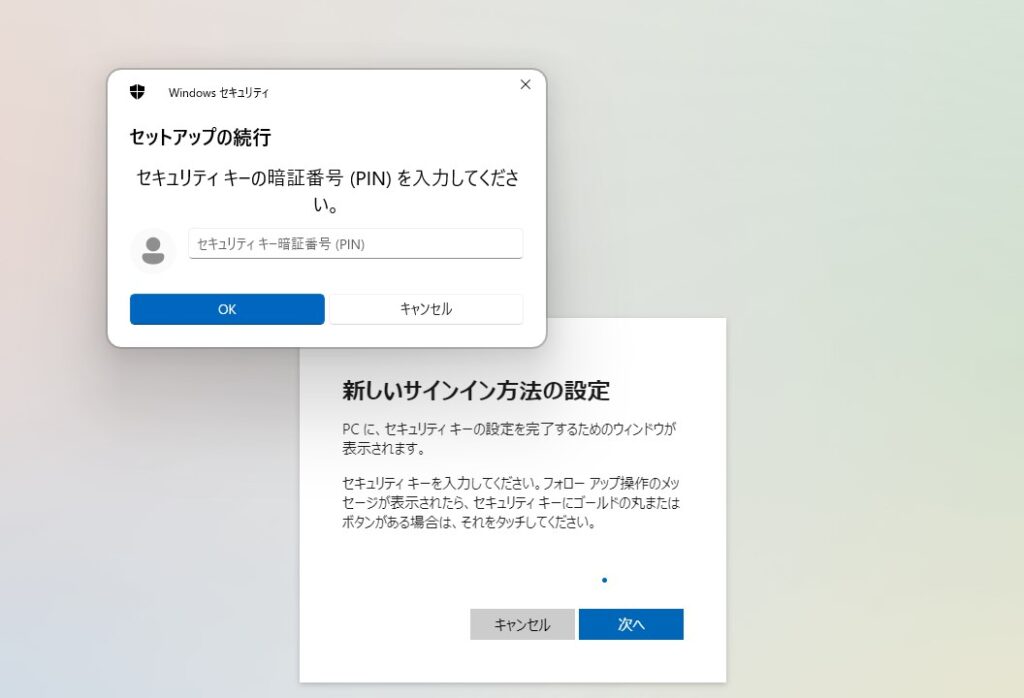

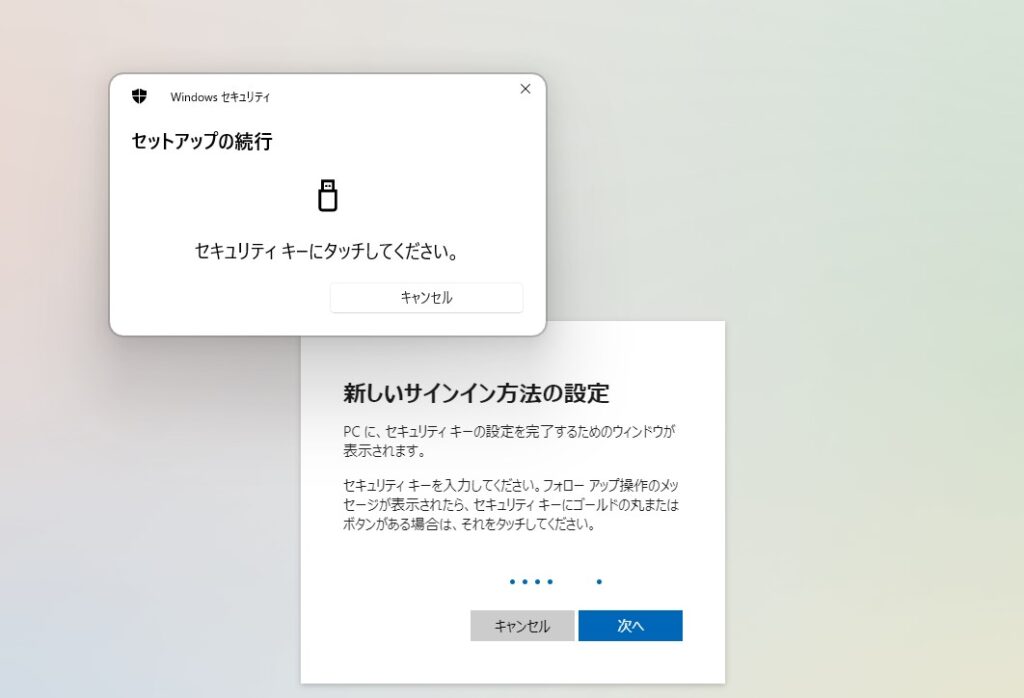

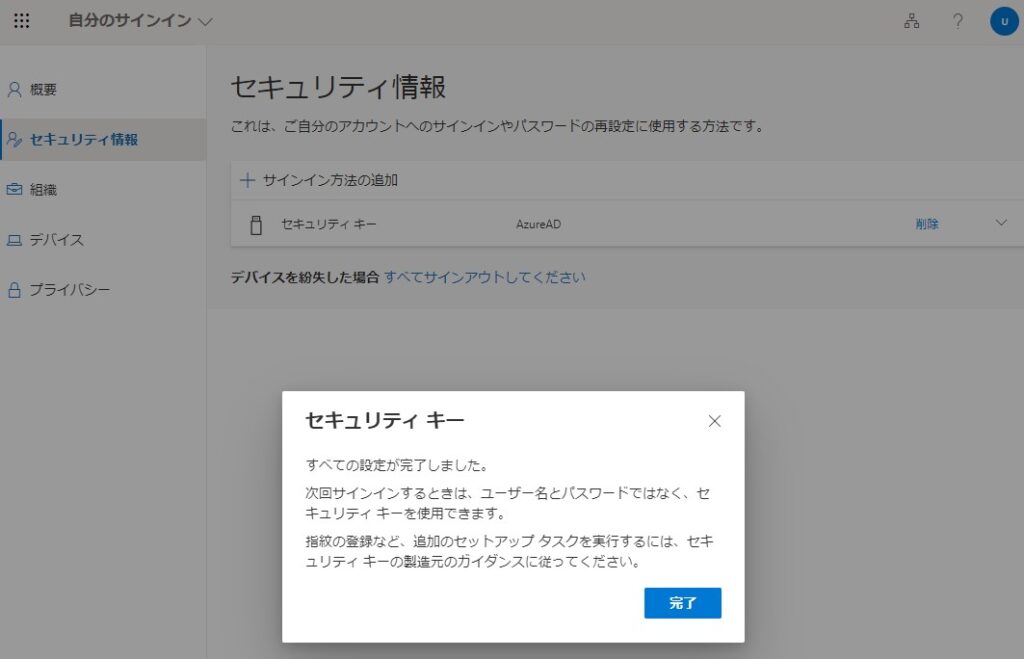

Step2:セキュリティキーの登録

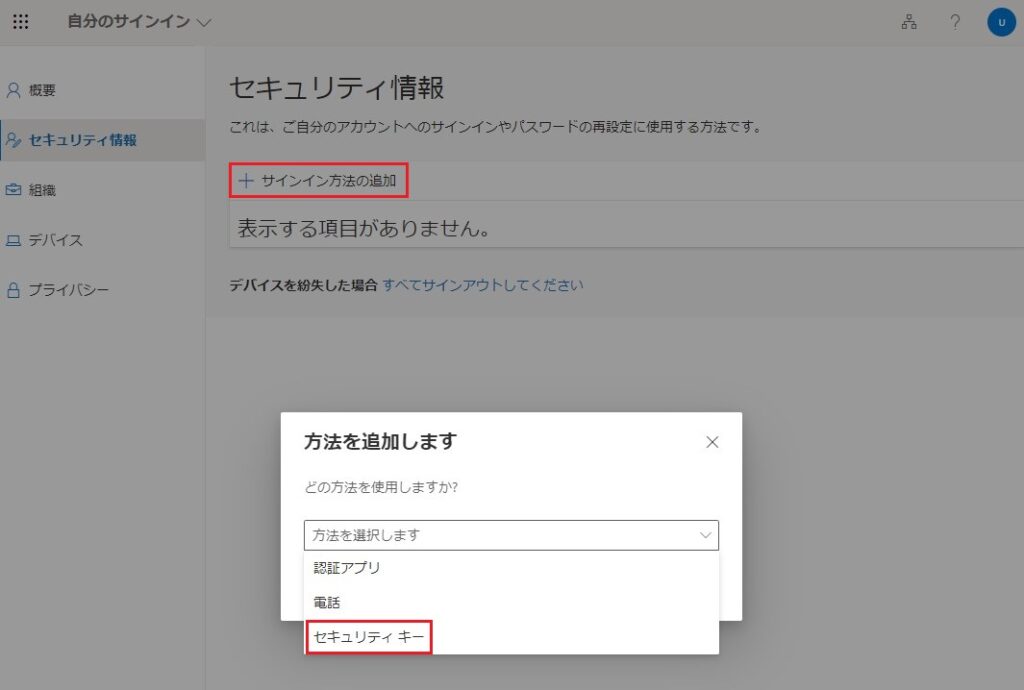

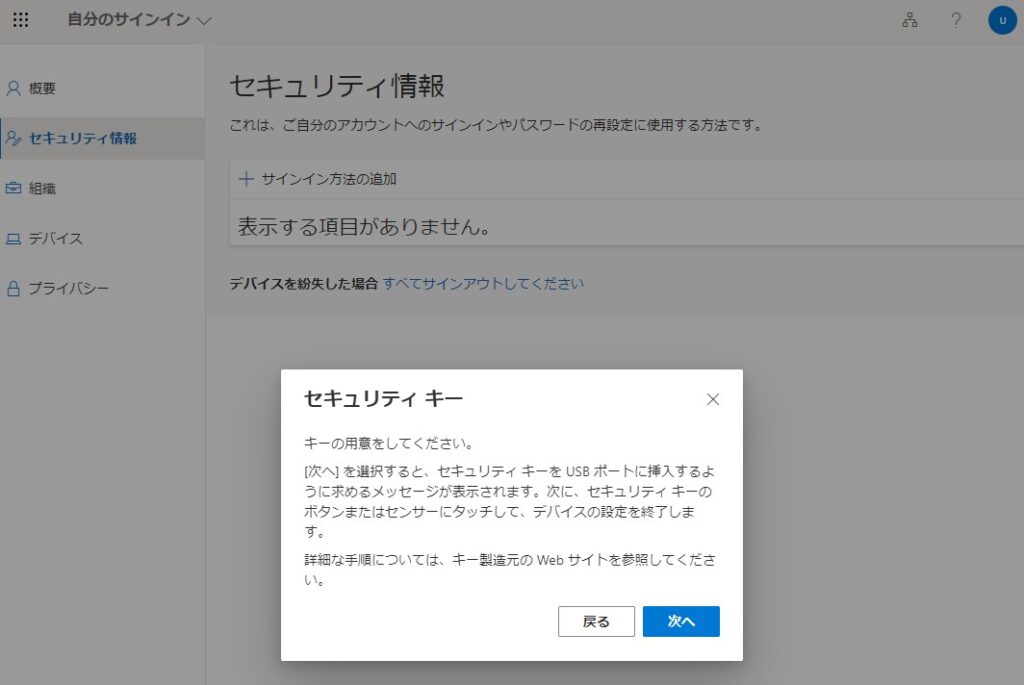

各ユーザーにてセキュリティキーの登録が必要になります。

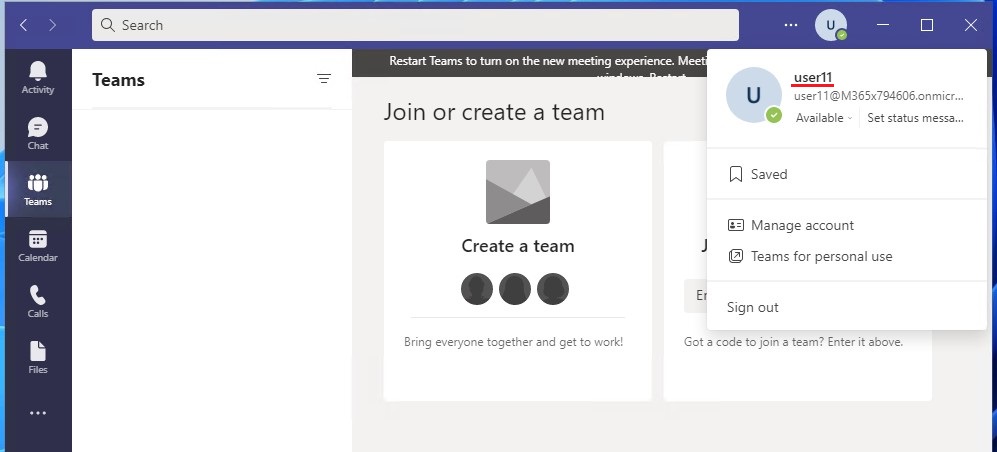

マイアカウントページにサインイン

セキュリティキーが表示されない場合、事前にMFA設定を行って下さい。

ここで、PINを登録します。

セキュリティキーの登録が確認できます。

Step3:AzureADにて[FIDO2]の有効化

[AzureAD]ー[セキュリティ]ー[認証方法]ー[ポリシー]を選択

有効にする:はい

ターゲット:FIDO2の対象となるユーザーを選択

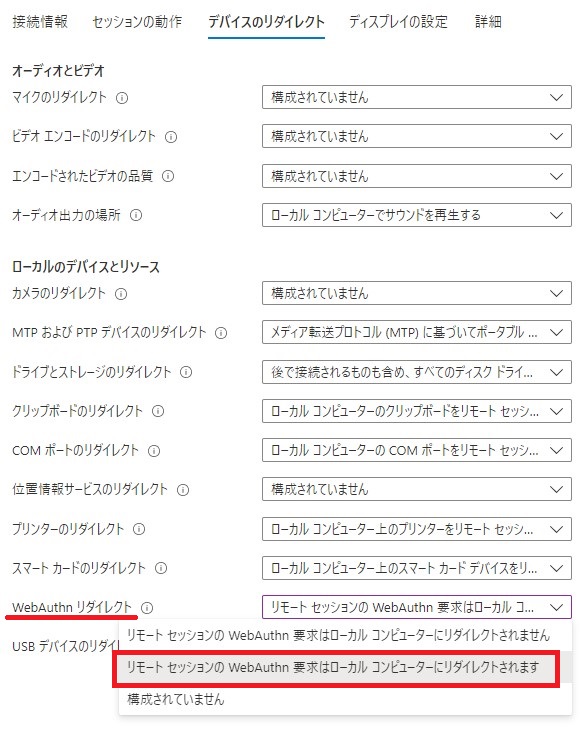

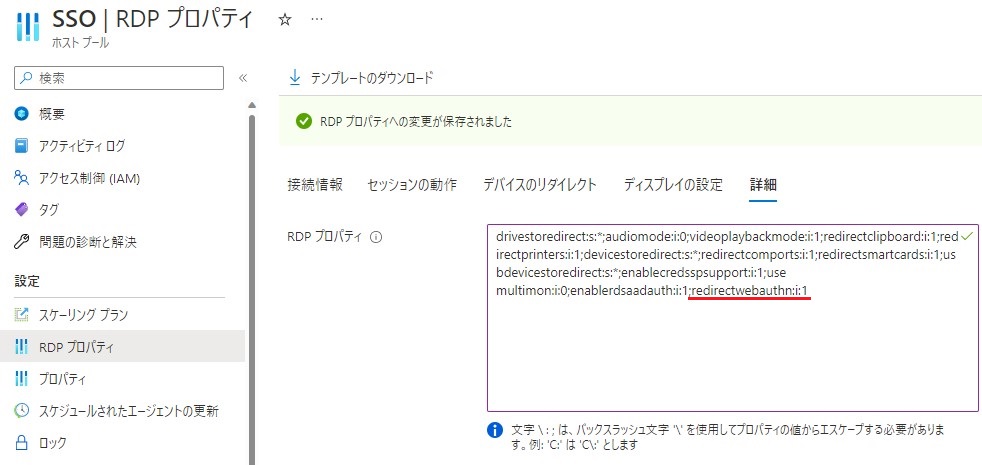

Step4:ホストプールにてRDPプロパティの設定

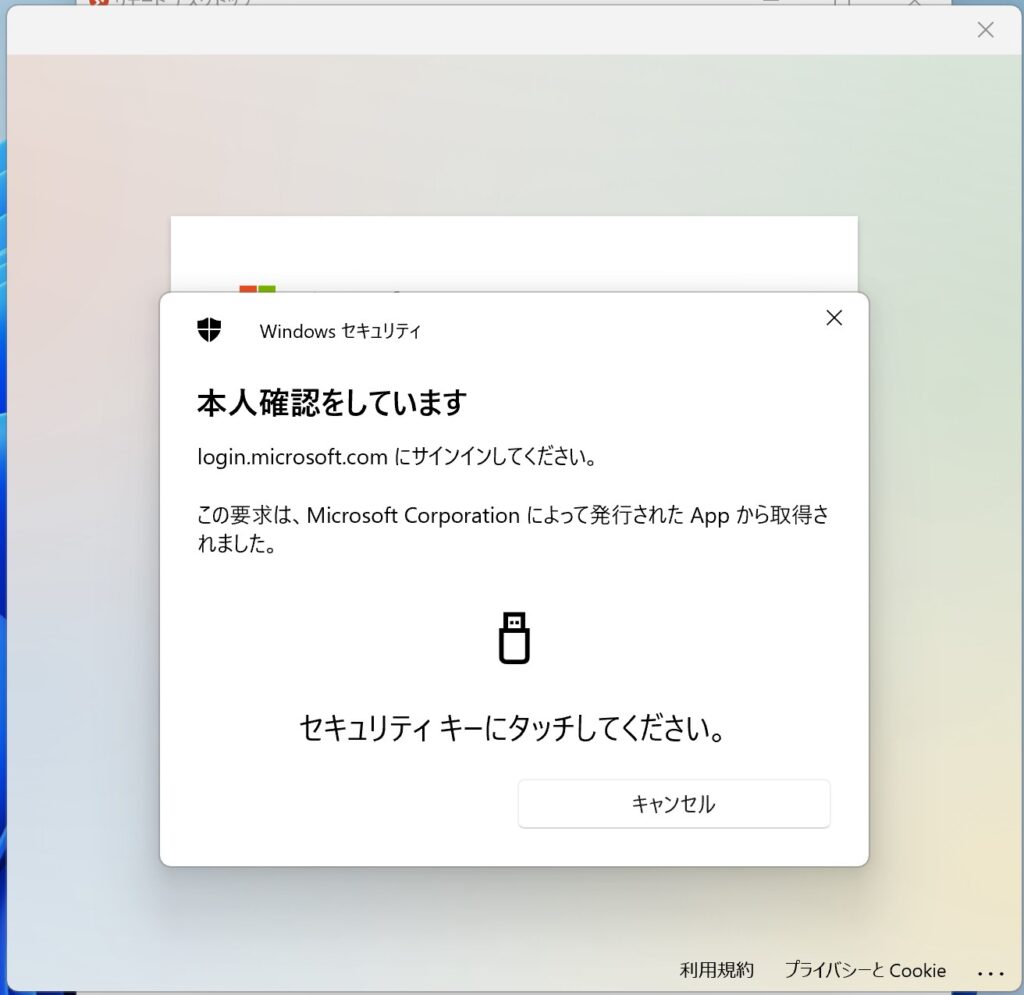

この設定を行う事で、手元の認証器(YubiKey)にリダイレクトされます。

[RDPプロパティ]ー[接続情報]ー[リモートセッションのWebAuthn要求はローカルコンピューターにリダイレクトされます]を選択

こちらでもOK。RDPプロパティに[redirectwebauthn:i:1]を追加します。

それでは、確認してみましょう!

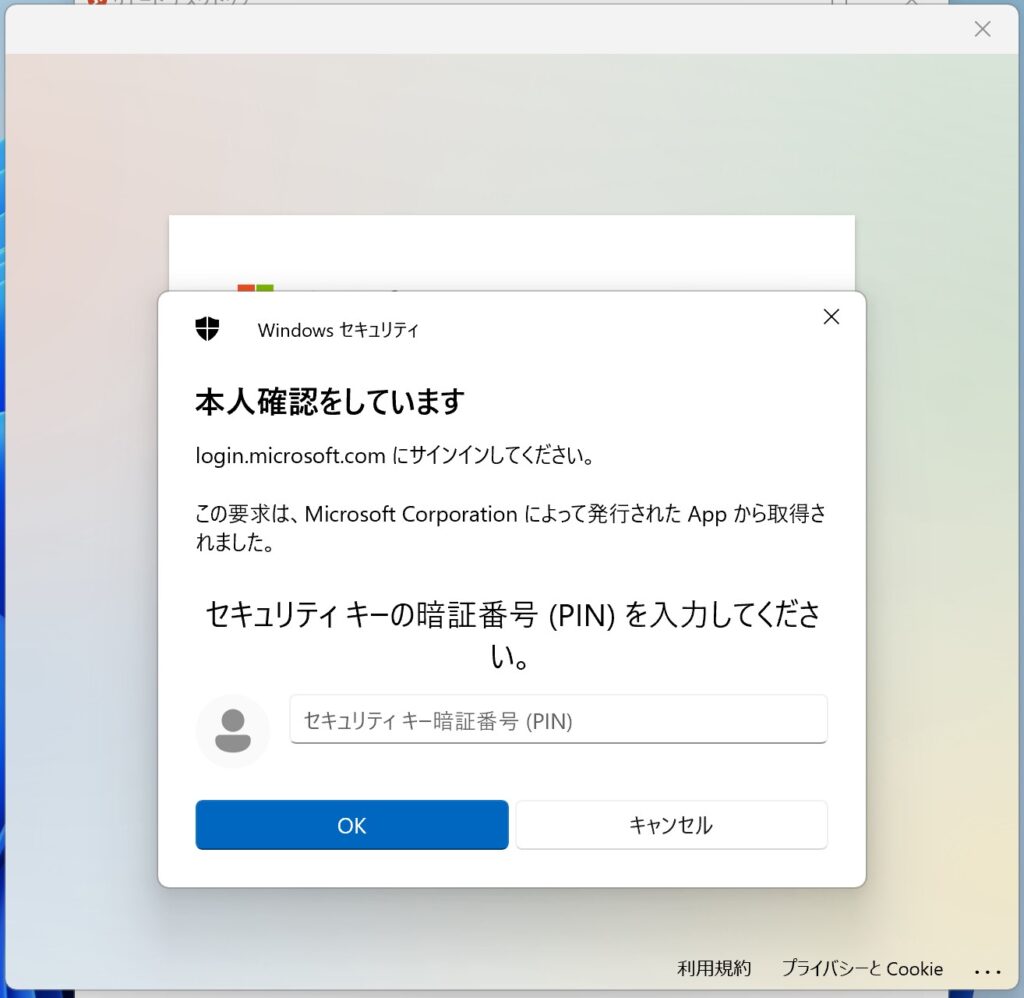

SSOの時と同様でパスワード入力時がPIN入力に置き換わっています。

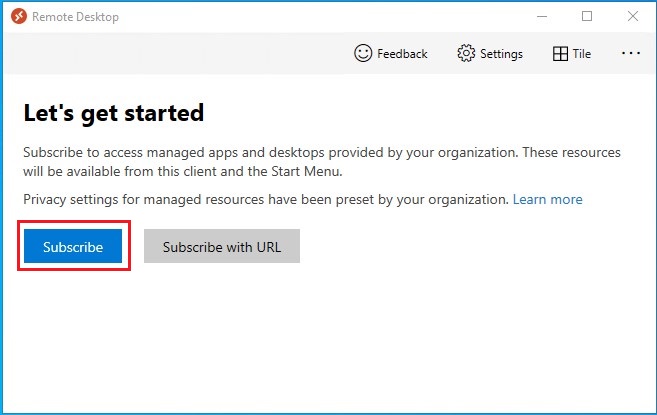

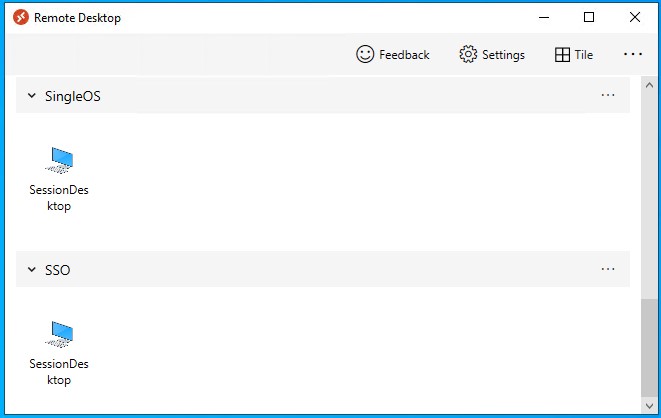

Windows版クライアントアプリを起動ー[Subscribe]を選択

AzureAD参加PCの場合、アカウント選択画面が表示される。※パスワード入力は不要

※AD参加PCの場合、AzureADアカウント&PINの入力が必要

接続を許可されたリソースが表示されます。

デスクトップを選択すると、いきなりデスクトップが表示される。

Teamsを実行すると、サインイン済み状態で起動します!