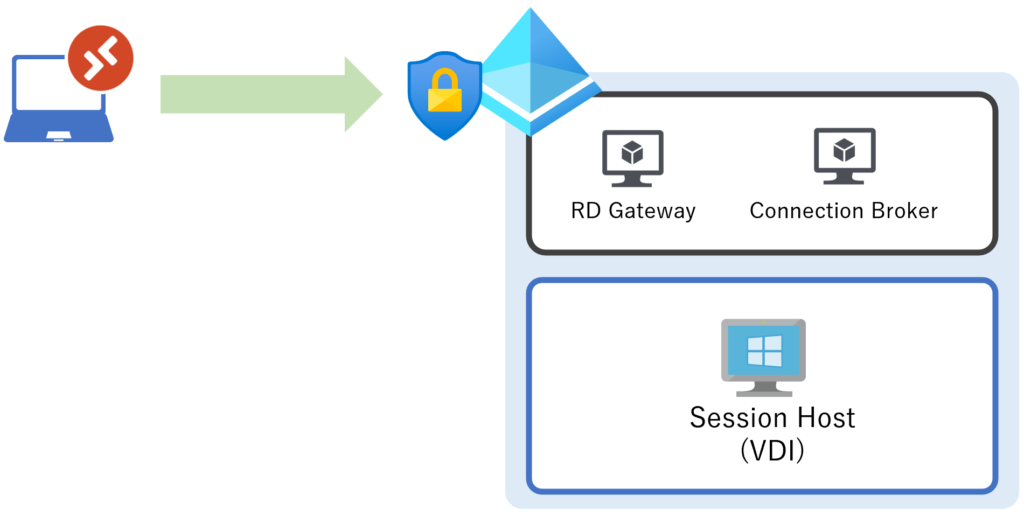

AVD SessionHostへの接続を行うには、”AzureAD”と”ActiveDirectory”の2つの認証を通る必要があります。ですが、さらにセキュリティを強化したい場合には、”AzureAD 条件付きアクセス”を利用することで対応が可能です。

今回は、AVDで利用しそうな”条件付きアクセス”機能に絞って見ていきたいと思います。

【セキュリティ強化ポイント】

①多要素認証で”アカウント認証“を強化したい

②サインインのリスクで”アカウント認証“をさらに強化したい

③IPアドレス指定で”接続できる場所“を限定したい

④ハイブリッドAzureAD参加で”接続できるデバイス“を限定したい

※Intune 準拠済みデバイスで”接続できるデバイス“を限定したい

Intuneだと、接続できるデバイスがAzureAD同期済みADに参加していない場合でも適用可能

AVDクライアントのみ許可、ブラウザのみ許可などの制限はできません。

①多要素認証で”アカウント認証“を強化したい

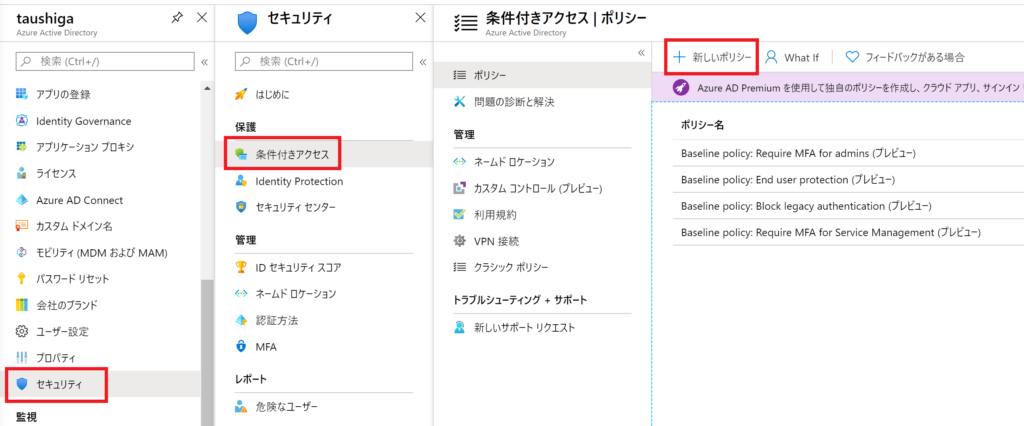

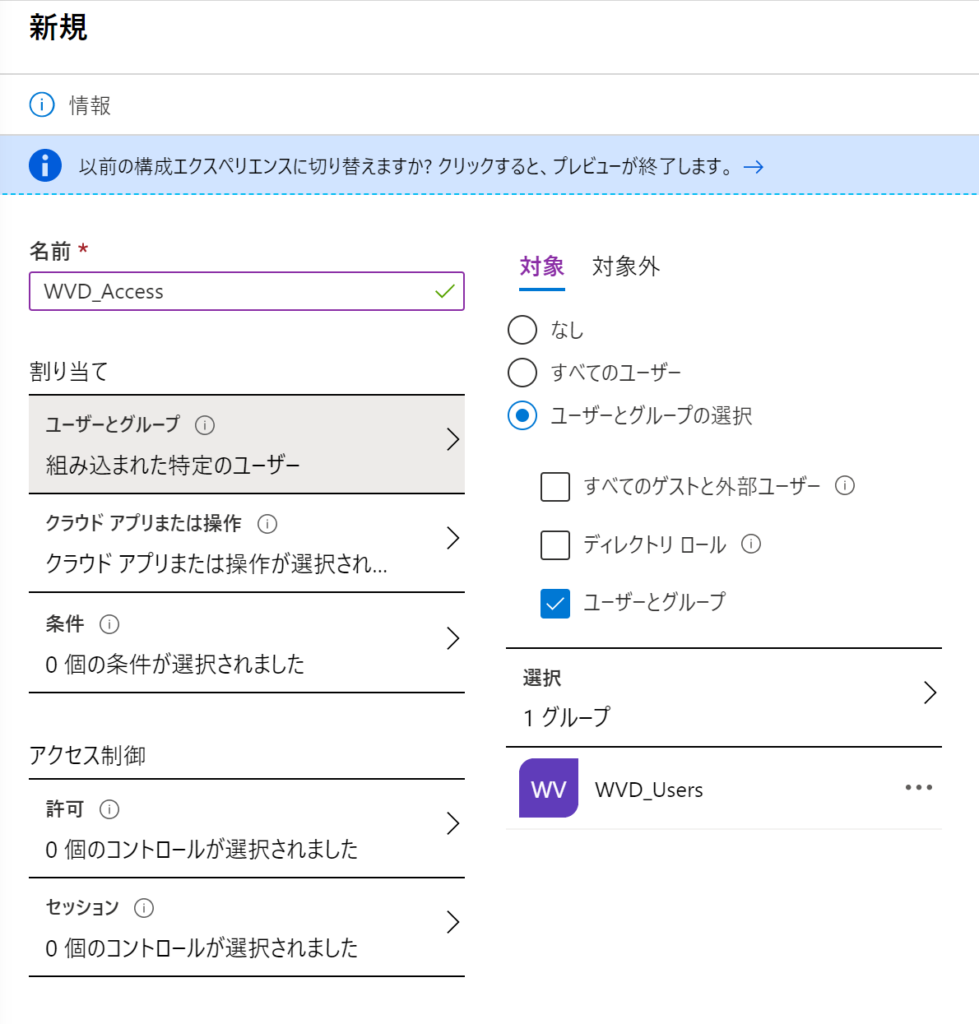

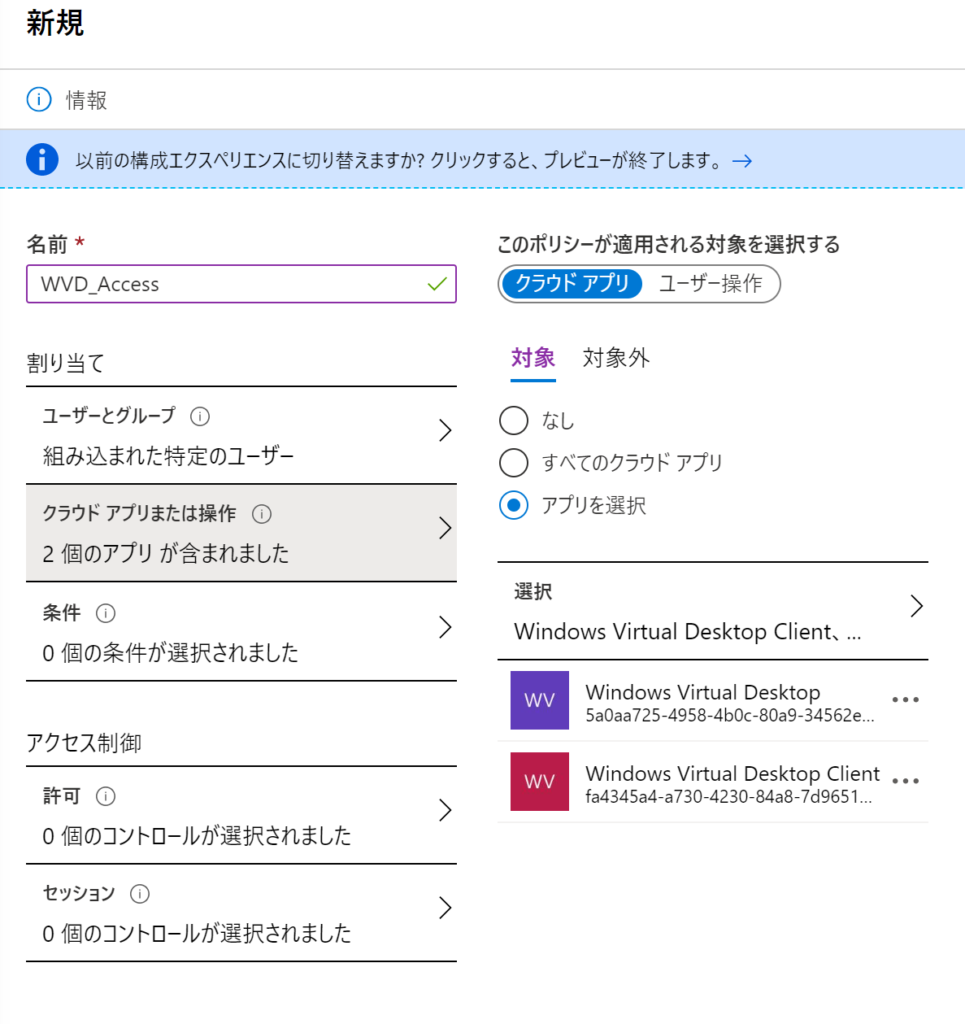

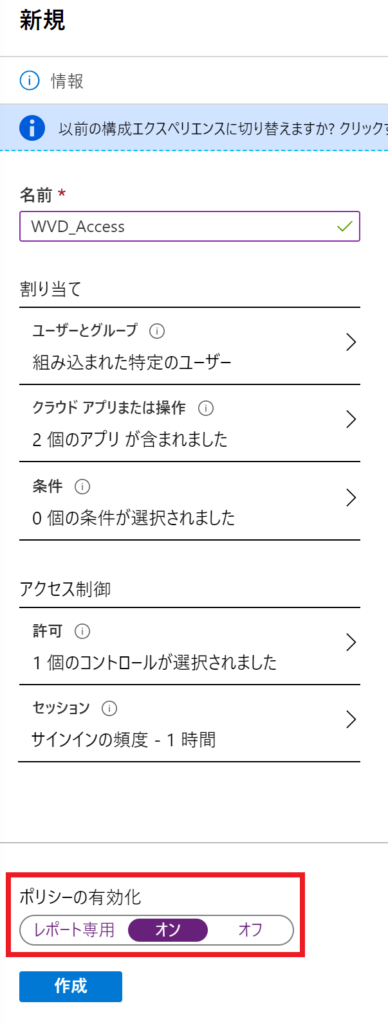

AzureADを選択ー[セキュリティ]ー[条件付きアクセス]ー[新しいポリシー]

“WVD_Users”は自身で作成グループ

AVD Classicの場合

Windows Virtual Desktop=Broker認証用

Windows Virtual Desktop Client=Gateway認証用

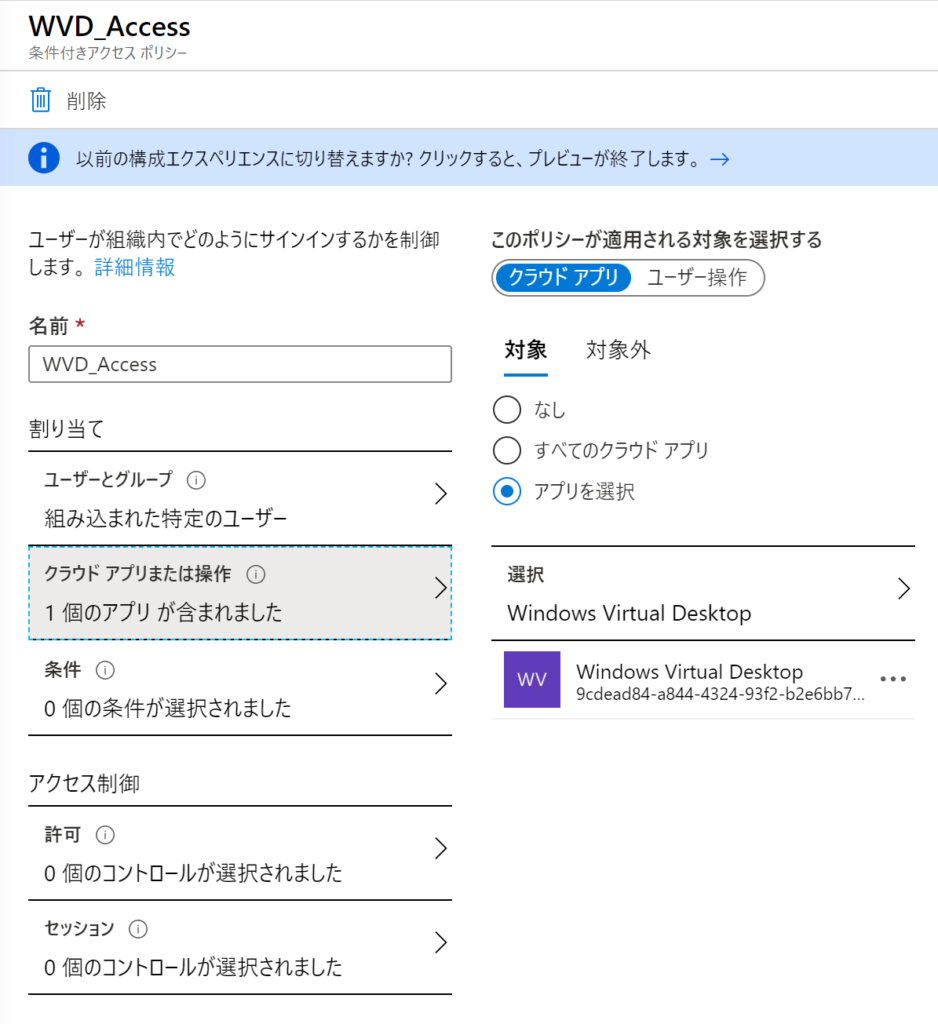

AVD の場合

Windows Virtual Desktop(9cdead84-a844-4324-93f2-b2e6bb768d07)を選択

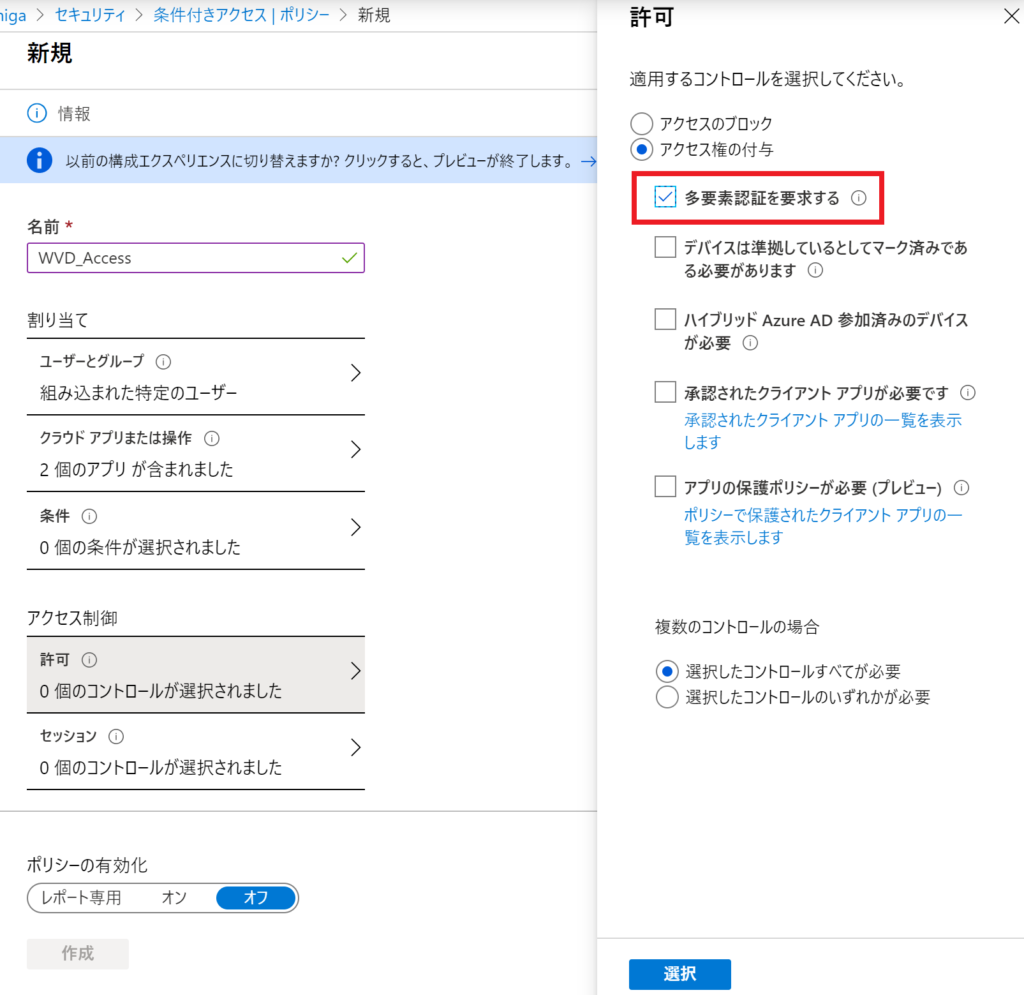

[多要素認証を要求する]を選択

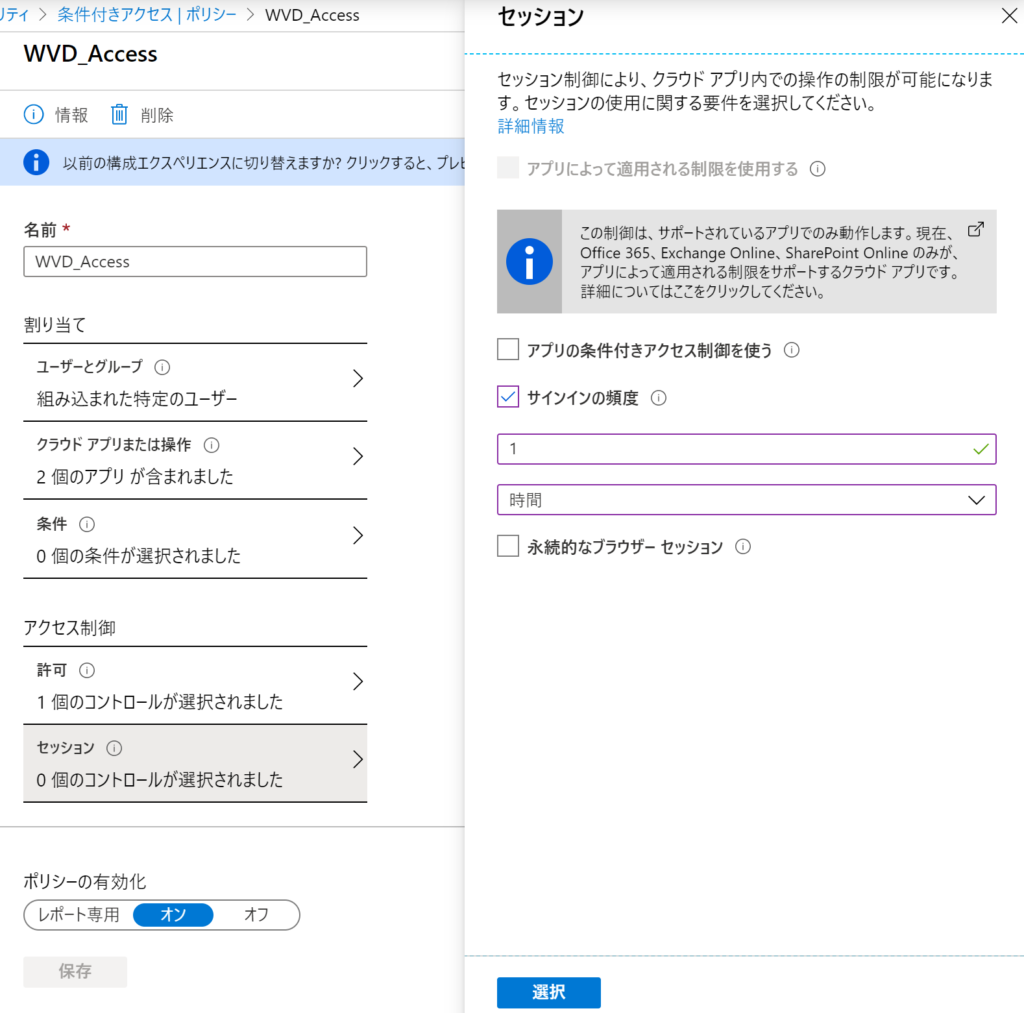

セッションの有効時間を1時間に変更 ※利用環境に合わせてください

ポリシーの有効化ー[オン]を選択

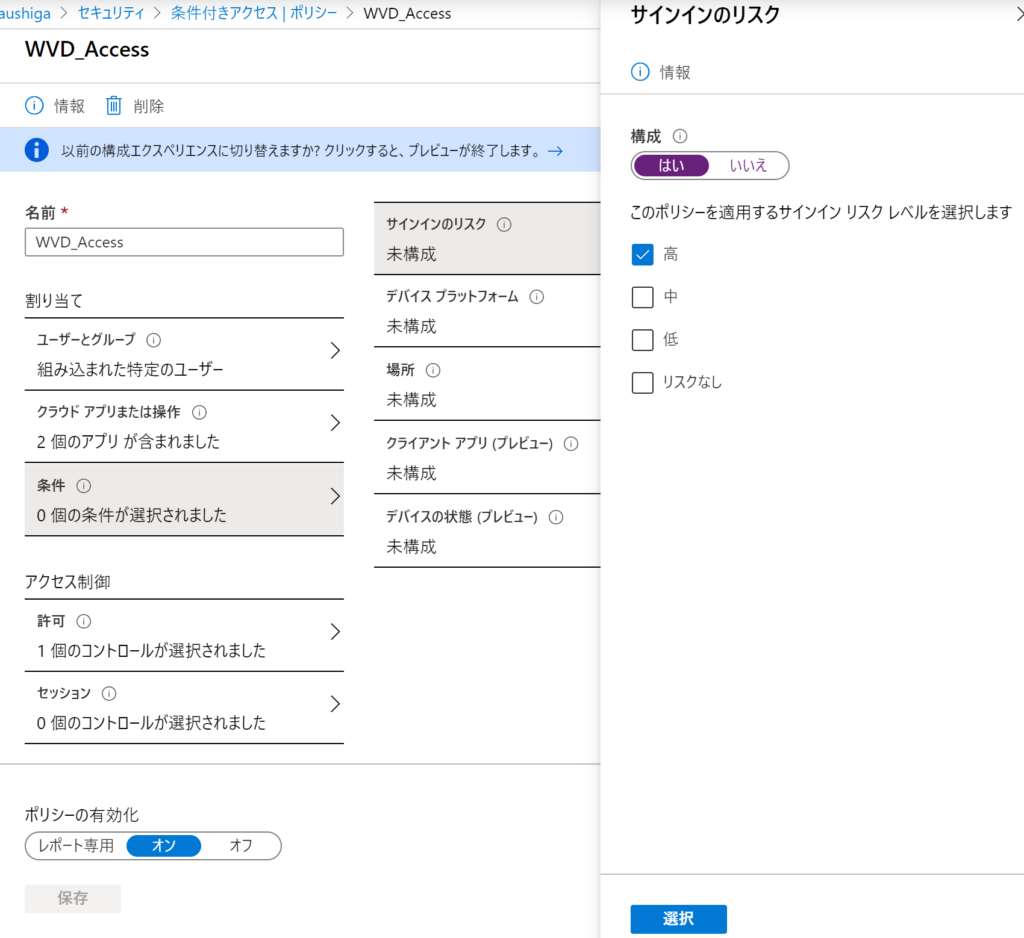

②サインインのリスクで”アカウント認証“をさらに強化したい

サインインのリスクとは、下記のようなリスクから保護します。※AzureAD P2が必要

・匿名IPアドレスからの接続

・時間的に移動不可能な場所からの接続

・ボットサーバーとの通信が確認されたIPアドレスからの接続

・過去のサインイン履歴を考慮した不審な場所からの接続

・悪意のあるIPアドレスからの接続

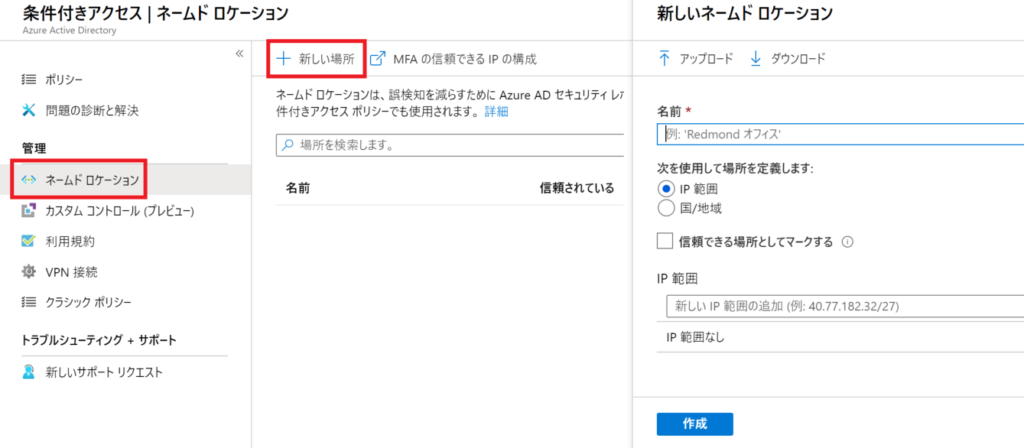

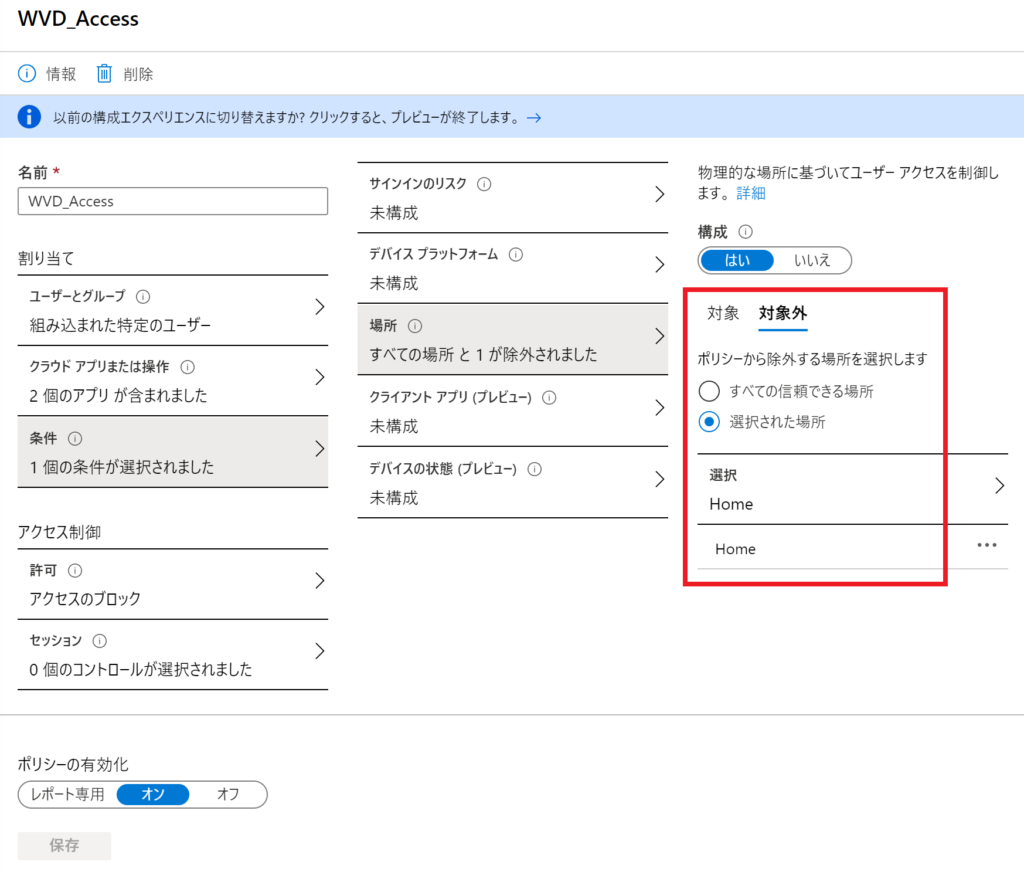

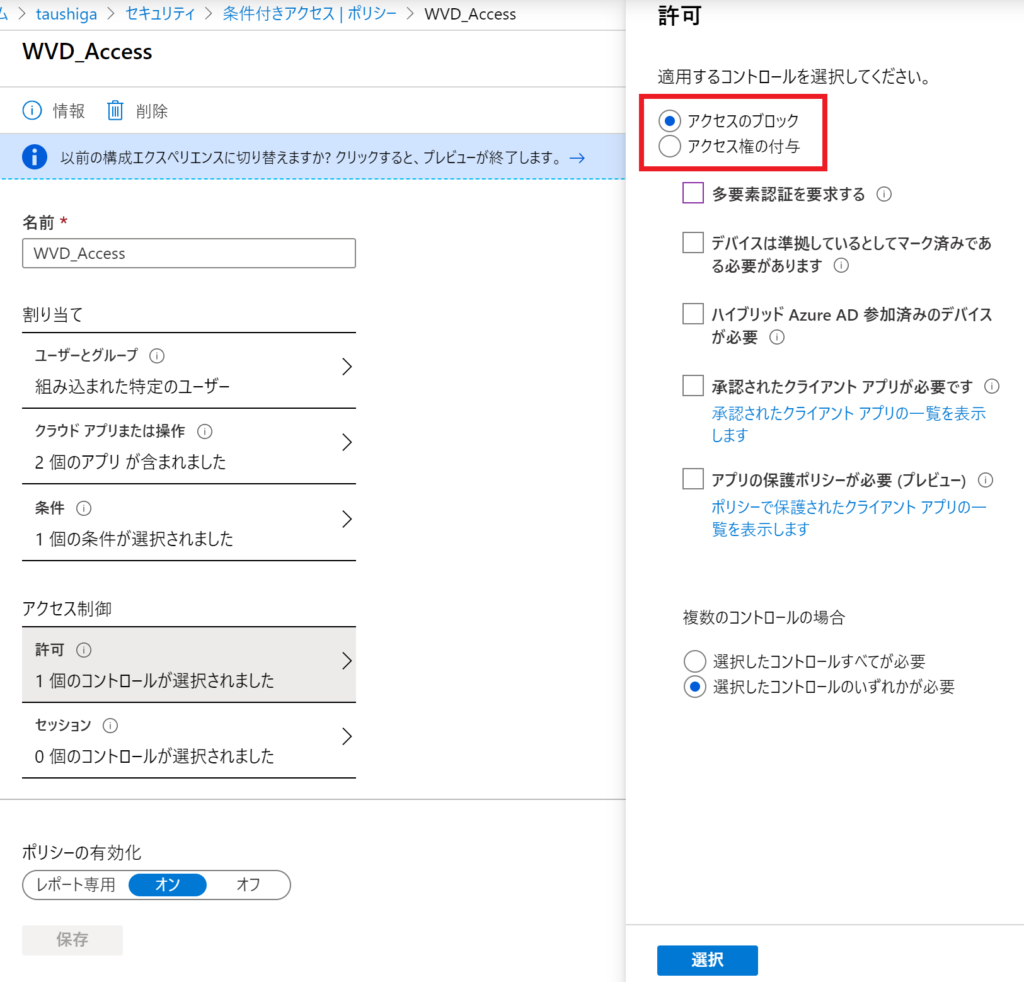

③IPアドレス指定で”接続できる場所“を限定したい

先ずは、接続を許可するIPアドレスを登録します。

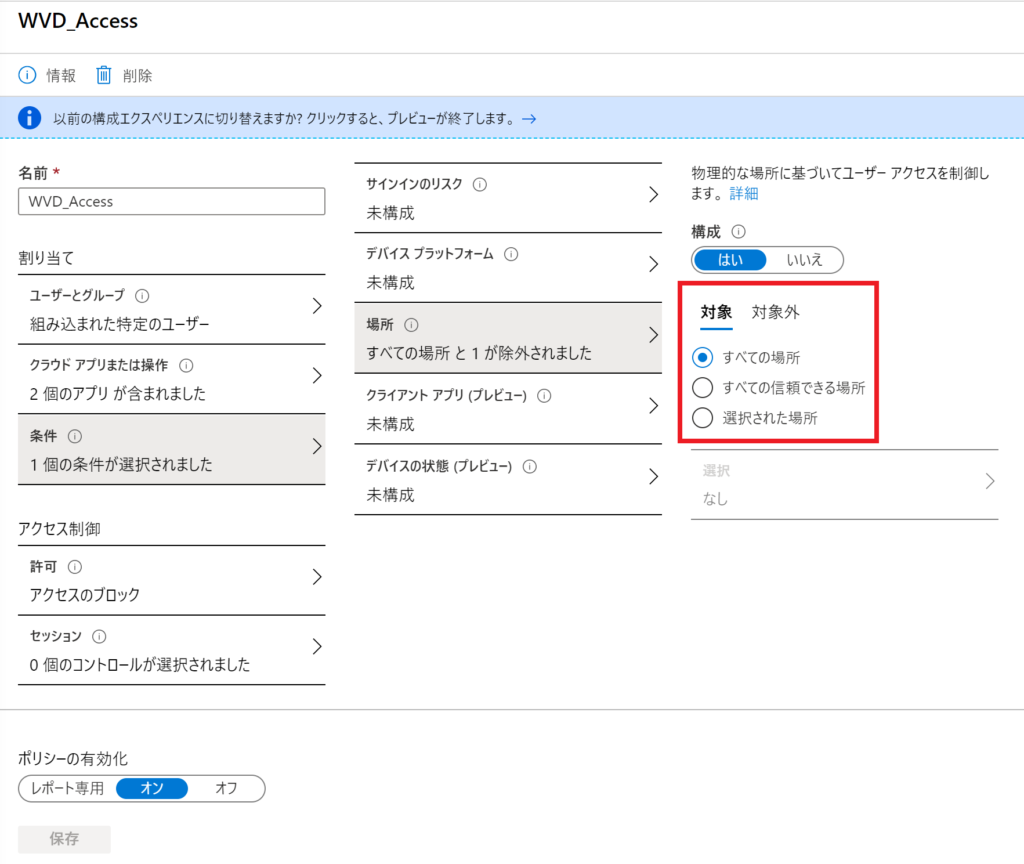

先ずは、すべての場所を選択

対象外として、接続を許可するIPアドレスを選択

[アクセスのブロック]を選択

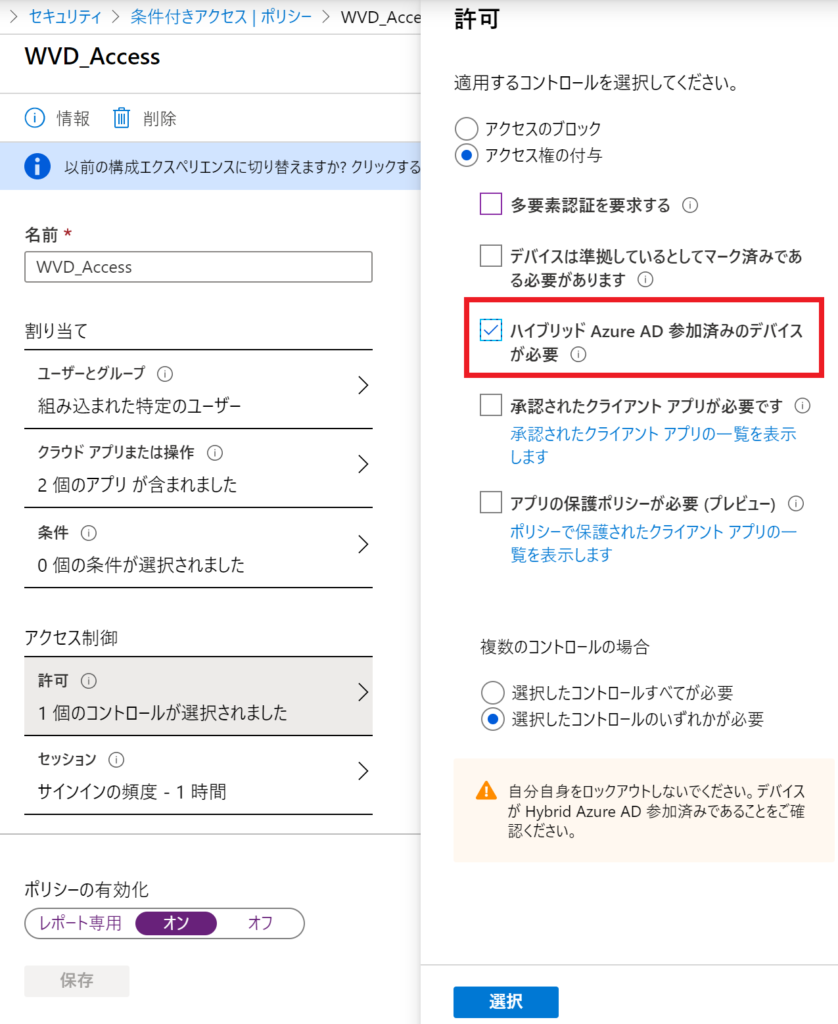

④ハイブリッドAzureAD参加で”接続できるデバイス“を限定したい

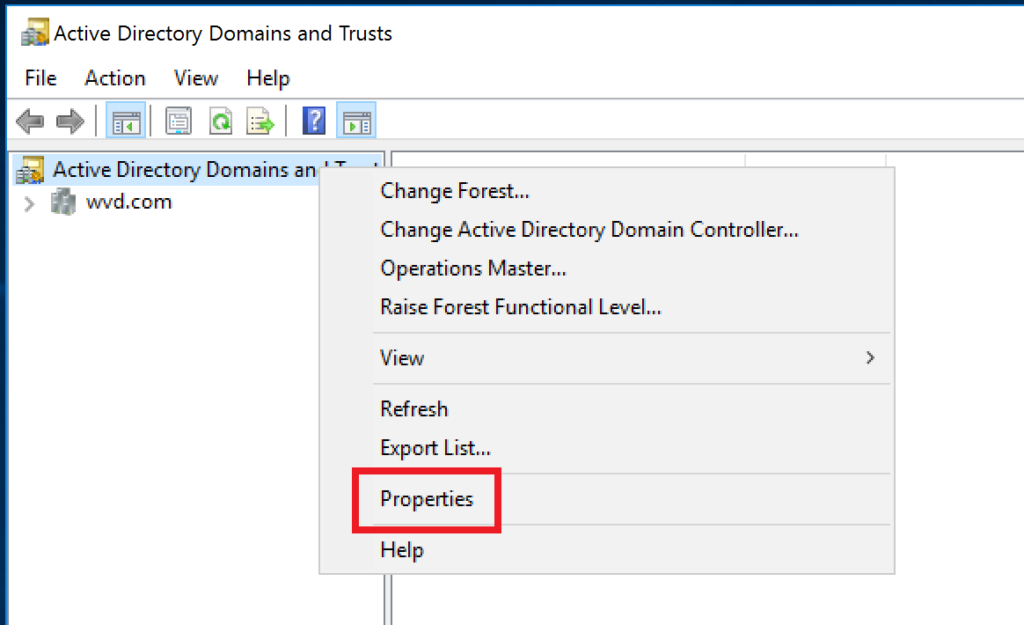

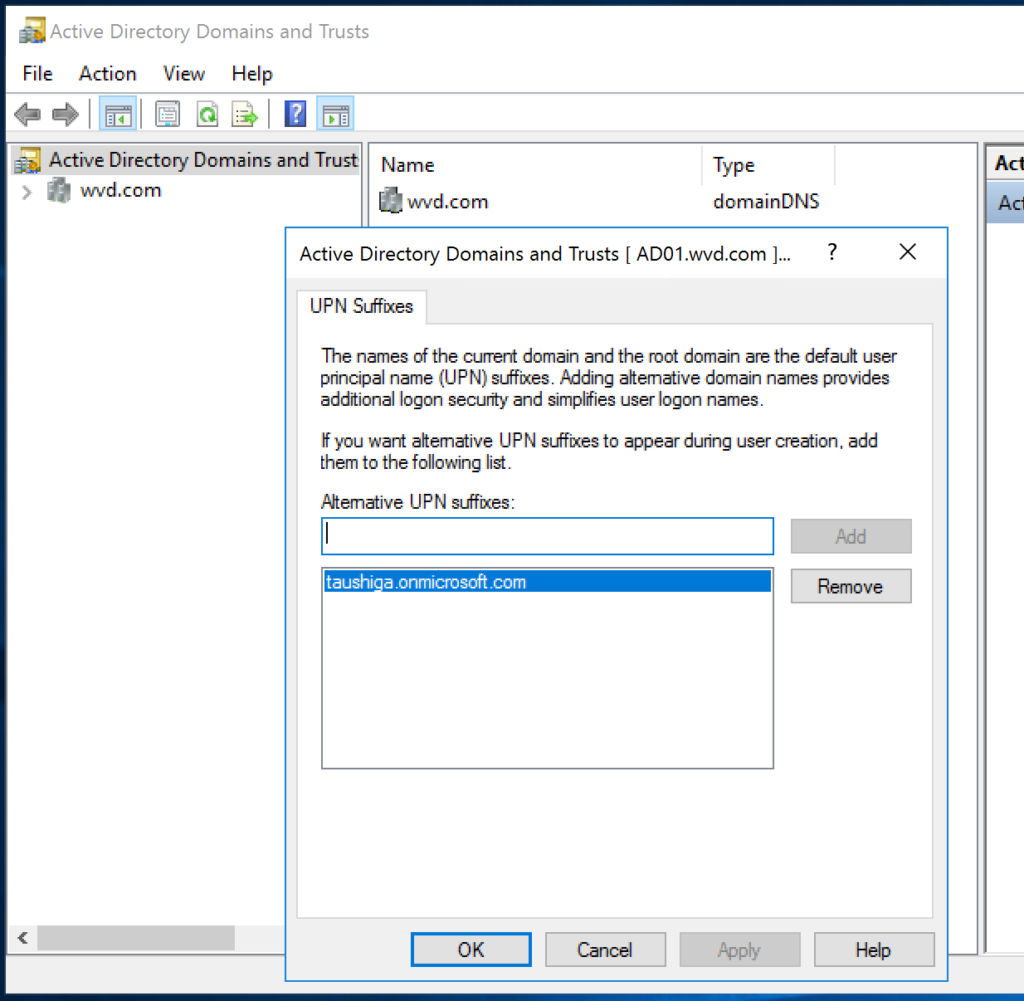

先ずは、ハイブリッドAzureAD参加 を構成します。

カスタムドメインの登録

ADにて実施ー[Active Directory ドメインと信頼関係]

UPNサフィックスを追加

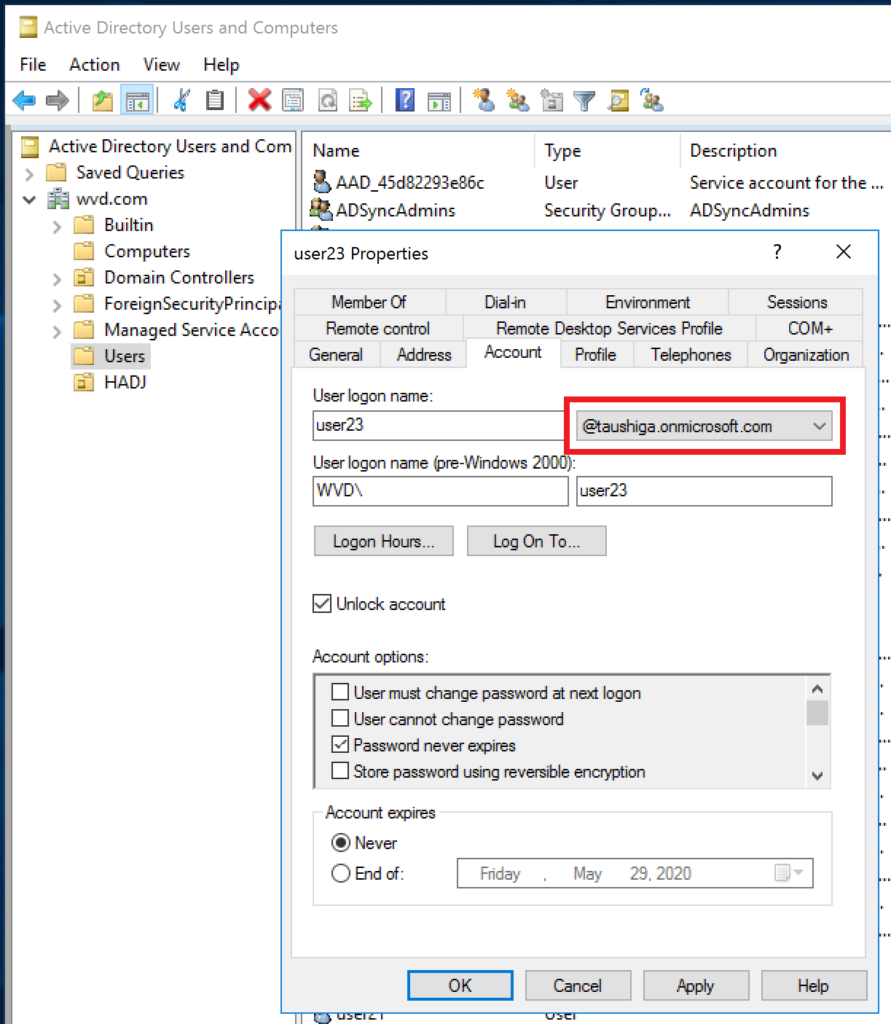

ユーザーアカウントにて、UPNサフィックスを変更

PowerShellにて実施 ※全ユーザーアカウントに対して、UPNサフィックスを変更

$LocalUsers = Get-ADUser -Filter {UserPrincipalName -like ‘*avd.com‘} -Properties userPrincipalName -ResultSetSize $null

$LocalUsers | foreach {$newUpn = $_.UserPrincipalName.Replace(“avd.com“,”taushiga.onmicrosoft.com“); $_ | Set-ADUser -UserPrincipalName $newUpn}

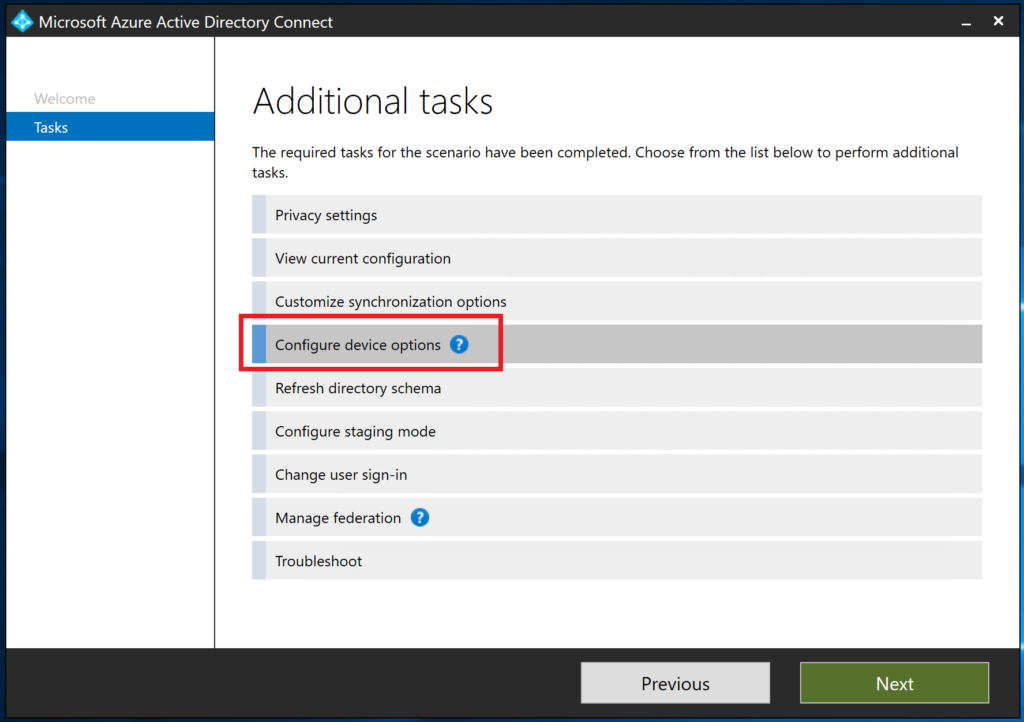

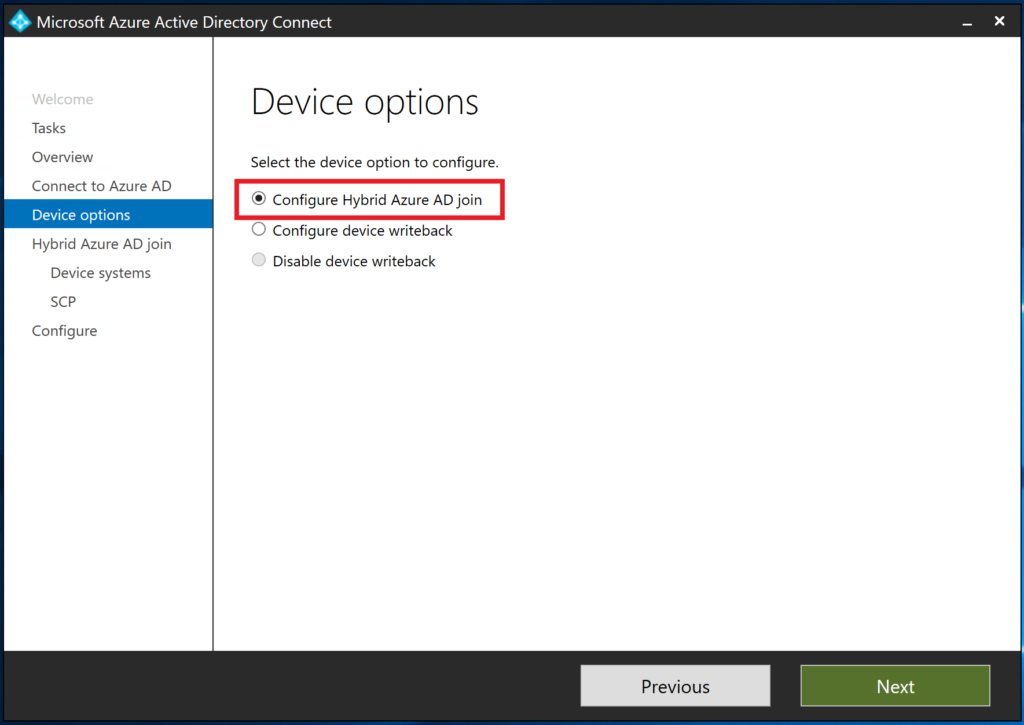

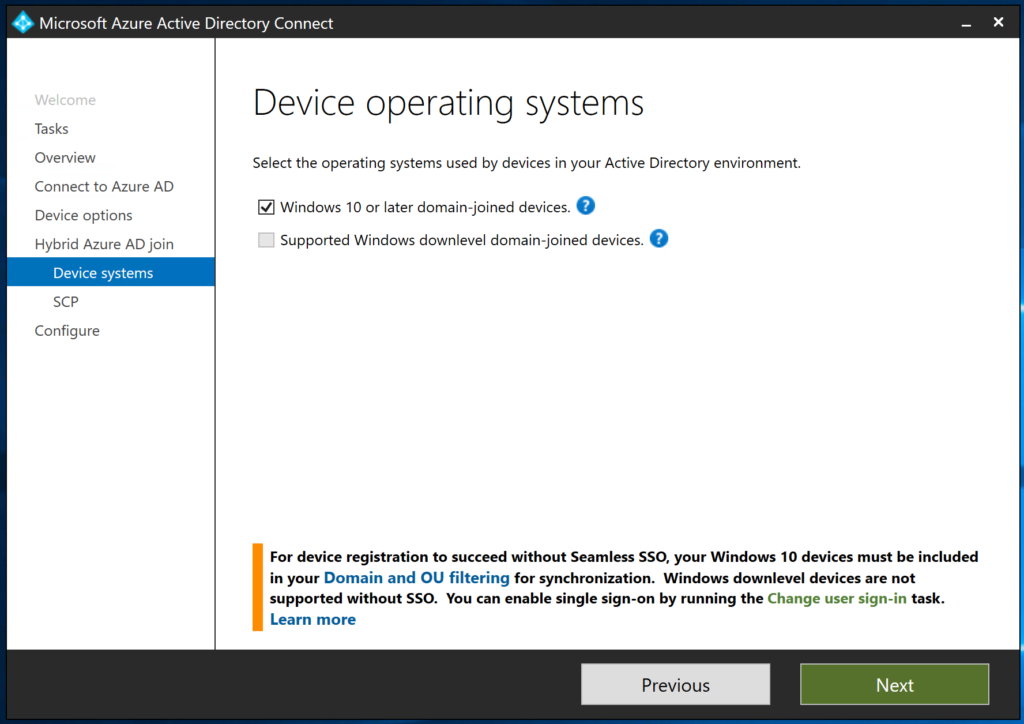

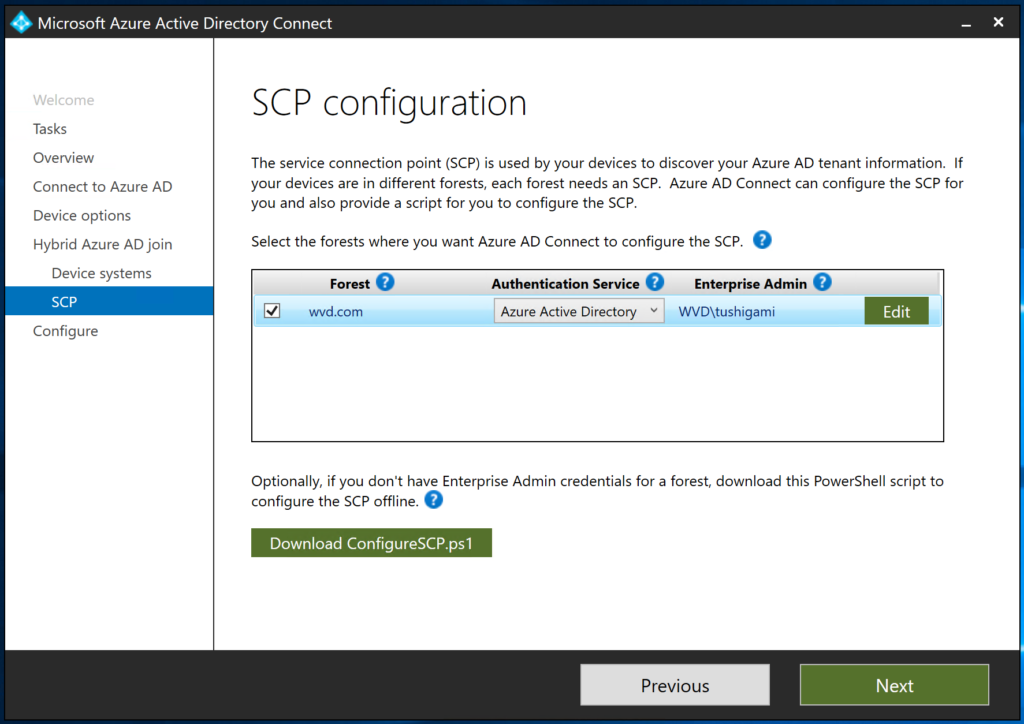

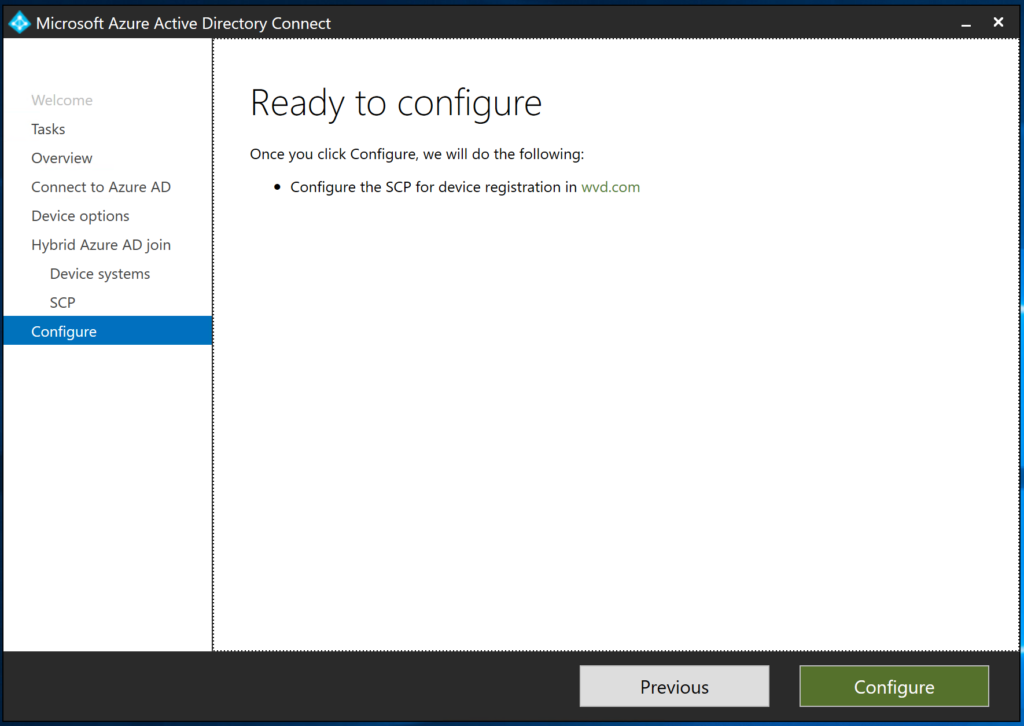

AzureAD Connectにて、ハイブリッドAzureAD参加の設定を実施

デフォルトでは、[OU=Computers]が同期されます。

同期対象デバイスから、”SessionHost”が除外されるようにOUを構成してください。

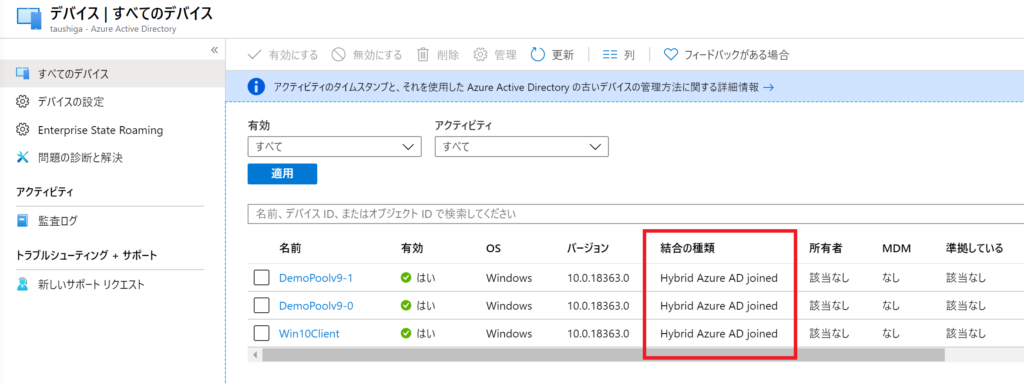

AzureADー[デバイス]にて登録が確認できます。

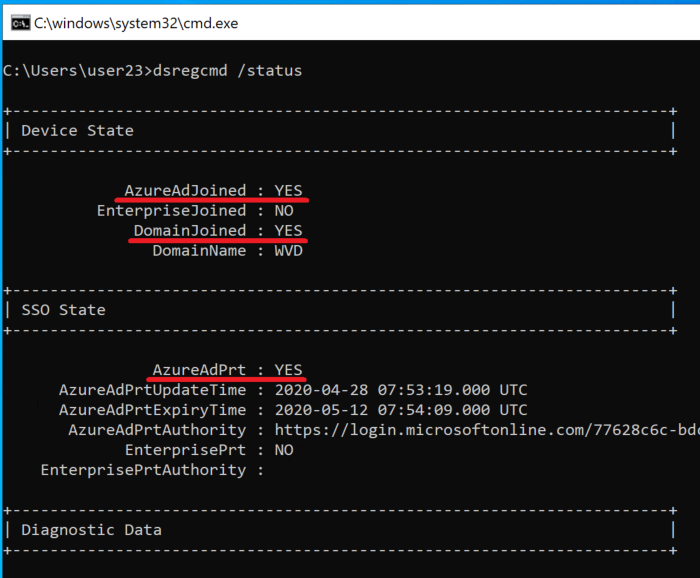

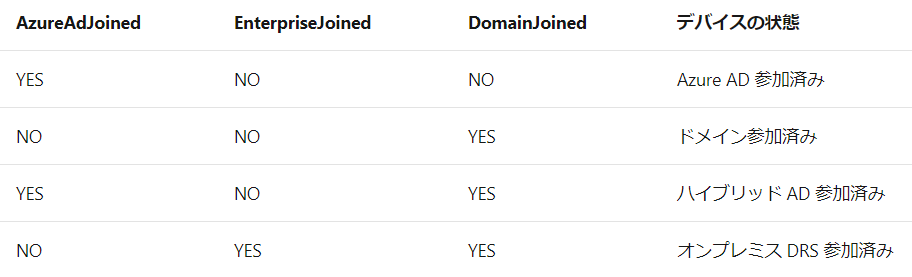

ハイブリッドAzureAD参加済みデバイスからの確認方法 ※dsregcmd /status

※参考

これにて、ハイブリッドAzureAD参加 設定が完了しました。

[ハイブリッドAzureAD参加済みデバイスが必要]を選択

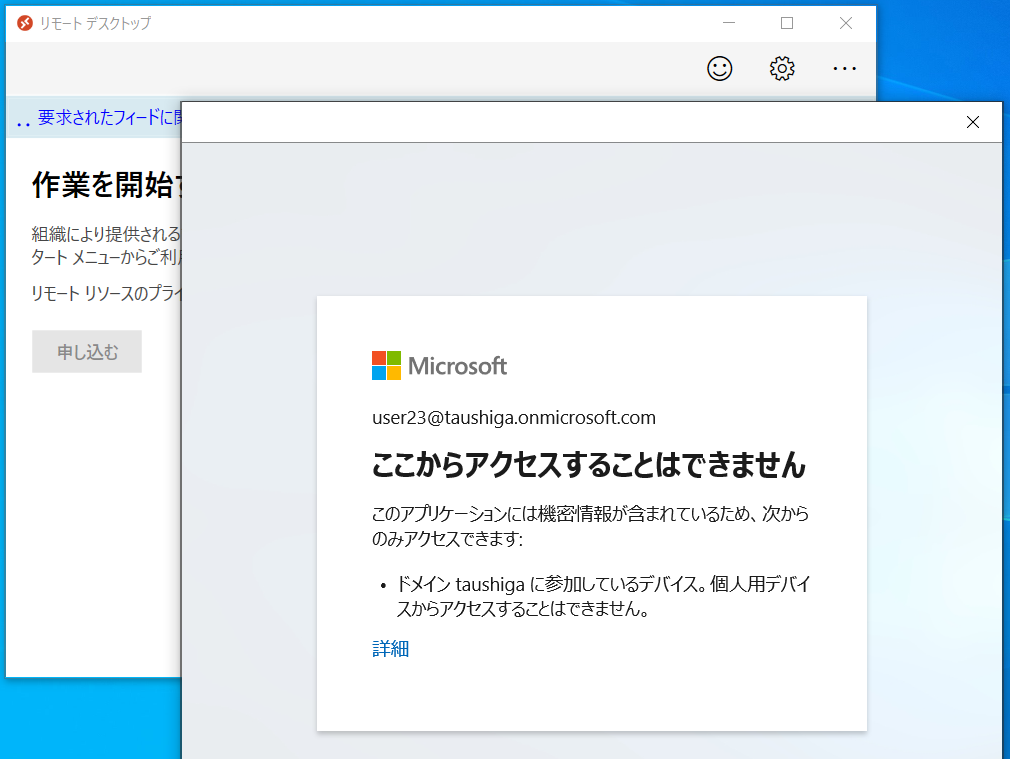

接続してみましょう

個人用デバイスなどから接続すると、下記のように接続が拒否されます。